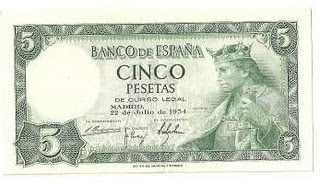

La seguridad, mi abuela... y billetes de 5 pesetas

Por:Sergio de los Santos ssantos@hispasec.com La seguridad, mi abuela... y billetes de 5 pesetas Mi padre fue obligado a hacer el servicio militar en Madrid, partiendo desde un pequeño pueblo de Málaga. Cuando era niño, mi abuela paterna me contó cómo le hacía llegar una pequeña cantidad de dinero a su hijo mientras él sufría "la mili" de los 60. Sus métodos, aunque simples y lógicos, me sorprendieron entonces. Hoy, en la era digital, lo que sorprende es que no se respeten las más mínimas medidas de seguridad con nuestros datos. Eran los 60. El servicio militar duraba casi dos años y la distancia entre el pueblo y Madrid era de más de 500 kilómetros. En la mili, a mi padre le pagan 35 pesetas mensuales (de las que se le descontaban siempre gastos en desperfectos ocasionados por otros en ventanas, mantas robadas...). Mi abuela, con enorme esfuerzo e ilusión, enviaba a mi padre desde el pueblo un billete de 5 pesetas cada semana con un método muy sencillo: Envolvía el billete