¿Cómo se captura a un hacker?

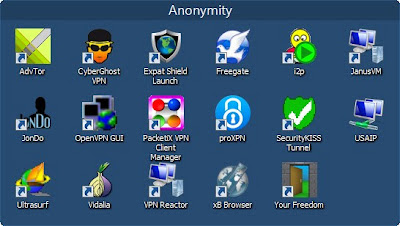

Alan Woodward Departmento de Computación, Universidad de Surrey Internet se ha ganado la reputación de ser un sitio en el que puedes decir y hacer cualquier cosa con impunidad, primordialmente porque es muy fácil ocultar tu identidad. Esa característica se ha mostrado particularmente útil para los hackers, muchos de los cuales han desarrollado una sensación de invulnerabilidad e incluso se ufanan de que nunca serán capturados. Sin embargo, como se ha visto este año con el arresto de varios hackers, las autoridades no son tan impotentes como muchos de ellos han creído. Las fanfarronerías de los hackers se ven cada vez mas seguidas por una visita sorpresa de la policía local. ¿Cómo capturan los investigadores a los criminales de la nueva era? Direcciones de internet Determinar la identidad de un usuario en internet es un proceso complejo, pero no imposible Para empezar, es necesario dar un paso atrás y entender cómo es que la gente puede ocultar su identidad en Internet. Muchos asumen, c