Disminuyó la cantidad de vulnerabilidades y exploits reportadas durante el último año

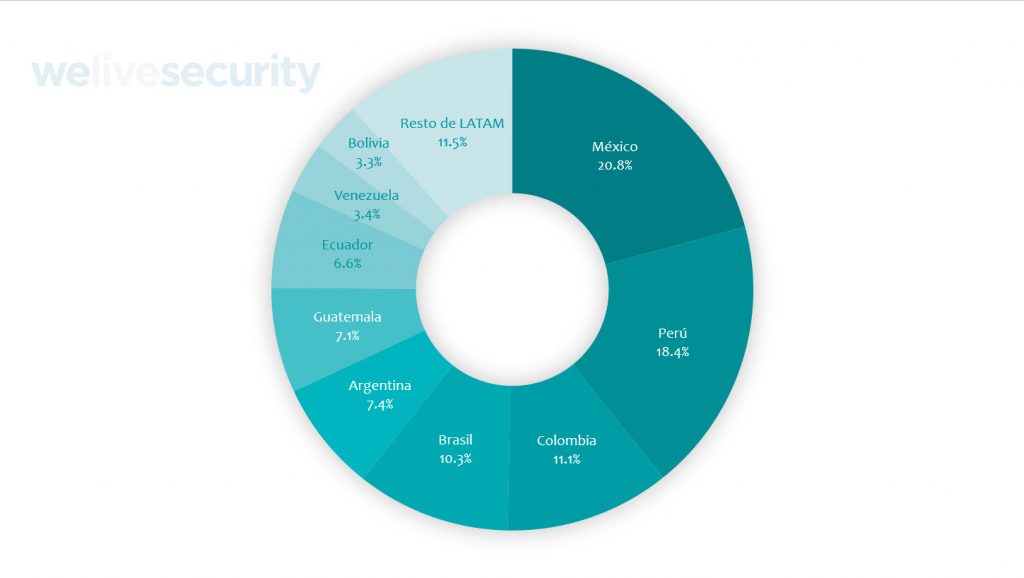

En cuanto a las detecciones de exploits en América Latina, el 50% se concentraron en México, Perú y Colombia.

Dado que estos elementos se presentan con mayor frecuencia e impacto, en esta publicación haremos un repaso por lo que fue el comportamiento general de las vulnerabilidades y exploits en los últimos años, y en particular durante 2019. Como veremos a lo largo de este post, el último año se registró una caída en la cantidad de vulnerabilidades reportadas y también en la cantidad de detecciones de exploits. Si bien no podemos afirmarlo, esto podría llegar a explicarse, entre otras cosas, por un cambio de enfoque por parte de los cibercriminales que han direccionado más sus ataques en lugar de buscar la explotación masiva de vulnerabilidades.

Antes de avanzar con la lectura de este post es importante recordar que: las vulnerabilidades en el software y hardware de los productos tecnológicos son uno de los elementos que, con frecuencia, se identifican en los incidentes de seguridad; y que de la mano de las vulnerabilidades se encuentran los exploits, que son códigos diseñados para aprovecharse de las fallas reconocidas.

Disminuyó la cantidad de vulnerabilidades reportadas y se rompe la tendencia

Por vulnerabilidades nos referimos a fallas en el software o hardware de las cuales podrían aprovecharse actores maliciosos para intentar comprometer la confidencialidad, integridad o disponibilidad de la información o los sistemas. Por esta razón, no todas las fallas pueden ser catalogadas como vulnerabilidades, ya que algunos errores podrían no tener ninguna relevancia para la seguridad.

Sin embargo, algunas fallas que atentan contra la seguridad tienen importantes repercusiones, tal como fue en el caso de WannaCry en 2017, BlueKeep en 2019 o la recientemente reportada y parcheada vulnerabilidad en Microsoft CryptoAPI, por citar solo algunos ejemplos.

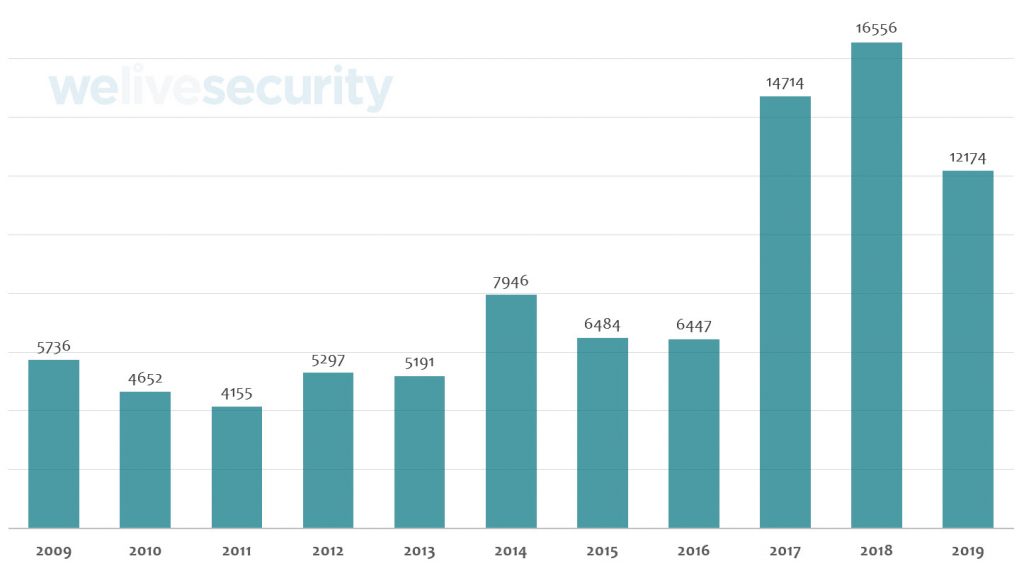

En 2017 y 2018, el reporte de vulnerabilidades presentó un aumento considerable con respecto a años anteriores, llegando al máximo histórico en 2017 y siendo incluso superado en 2018 con un nuevo máximo (16.500 vulnerabilidades). Pero esa tendencia se rompió en 2019. Según CVE Details, al concluir 2019 se reportaron más de 12.170 vulnerabilidades, una cantidad inferior a las de 2018 (16.556) y 2017 (14.714).

Sin embargo, esto no quiere decir que la cantidad de vulnerabilidades reportadas sea baja. De hecho, como podemos apreciar en el siguiente gráfico, si tomamos como referencia los últimos diez años podremos corroborar que la cantidad de vulnerabilidades reportadas durante 2017, 2018 y 2019 es en la mayoría de los casos casi el doble que para el período que va desde 2009 a 2016. En los últimos tres años la cantidad de vulnerabilidades reportadas fue superior a las 12.000, mientras que entre el 2009 y el 2016 el promedio fue de poco más de 5.700 vulnerabilidades por año.

Si bien las vulnerabilidades son generalmente reportadas en el momento en el que se anuncian las actualizaciones, las cuales, además de incluir nuevas características o funcionalidades, consideran también los parches de seguridad que corrigen dichas vulnerabilidades. También es frecuente que se descubran y difundan vulnerabilidades que no son reportadas al fabricante, por lo que no existe una actualización disponible que mitigue el fallo. En estos casos, la falla capaz de comprometer la seguridad puede denominarse vulnerabilidad zero-day.

De hecho, muchas de las zero-day son aprovechadas por los cibercriminales, quienes las utilizan de manera activa como parte de una campaña, como fue el caso del fallo en Internet Explorer y también el que afectó al navegador Firefox. En ambos casos los errores de seguridad fueron descubiertos recientemente y se detectó que estaban siendo explotados de manera activa por cibercriminales. Por lo tanto, teniendo en cuenta que muchas de las vulnerabilidades identificadas no son reportadas, es probable que los números reales sean mayores.

La cantidad de exploits también decrece

El otro elemento de esta combinación son los exploits. ¿Qué son? Se trata de códigos que además de mostrar la existencia de la falla, también demuestran que se trata de una vulnerabilidad; es decir, se puede comprometer la confidencialidad, integridad o disponibilidad.

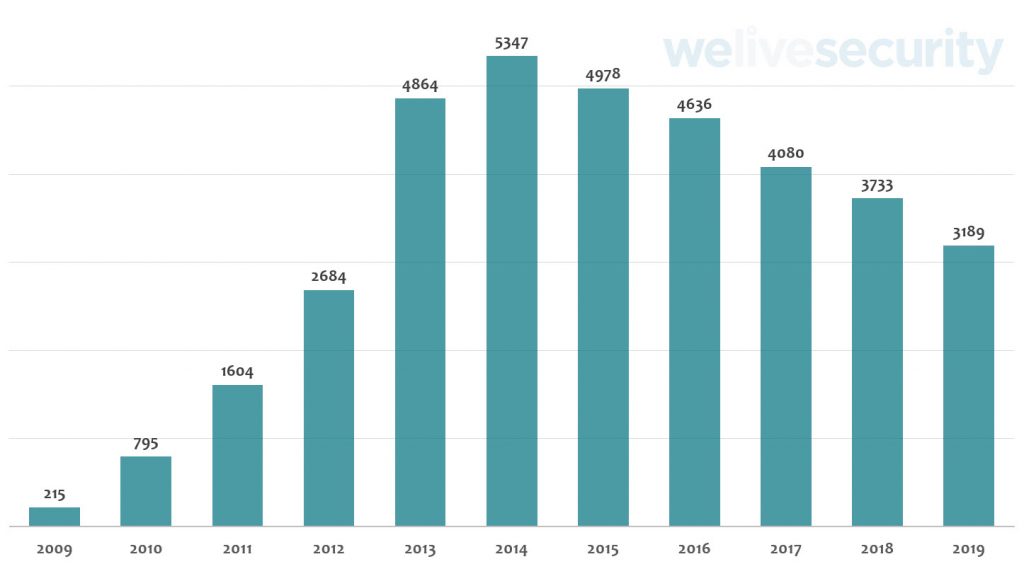

Según datos de la telemetría de ESET, el número de exploits y sus variantes presenta un decrecimiento en los últimos años y una tendencia a la baja desde 2014, año en el cual se registró la mayor cantidad de variantes (más de 5.300).

Además del número de variantes, en los últimos años decrecieron las detecciones de exploits. Como se puede apreciar en la siguiente gráfica, del total de detecciones para el período entre 2009 al 2019, durante 2013 se presentó la mayor actividad. Ese año la mayoría de los registros estuvo relacionada a dos exploits. El primero fue Lotoor (36,7%), un código generado para intentar obtener acceso root en dispositivos Android. El segundo exploit más detectado en 2013 fue uno que se utilizó para aprovechar la vulnerabilidad (CVE-2010-2568) en Windows Shell (18,3%). Estos dos exploits juntos representaron el 55% de las detecciones de ese año.

Imagen 3. Porcentaje del total de detecciones de exploits por año en Latinoamérica para el período 2009-2019.

En 2016, el segundo año con mayor cantidad de detecciones de exploits para el período 2009-2019, más del 25% de los registros estuvo relacionado con CVE-2012-0143, la vulnerabilidad asociada a la corrupción en el manejo de memoria de las aplicaciones Microsoft Excel 2003 SP3 y Office 2008, que permite la ejecución remota de código. El exploit fue lanzado por el grupo de cibercriminales conocido como ShadowBrokers, responsable de filtrar herramientas de hacking de la Agencia Nacional de Seguridad de los Estados Unidos, más conocida como la NSA.

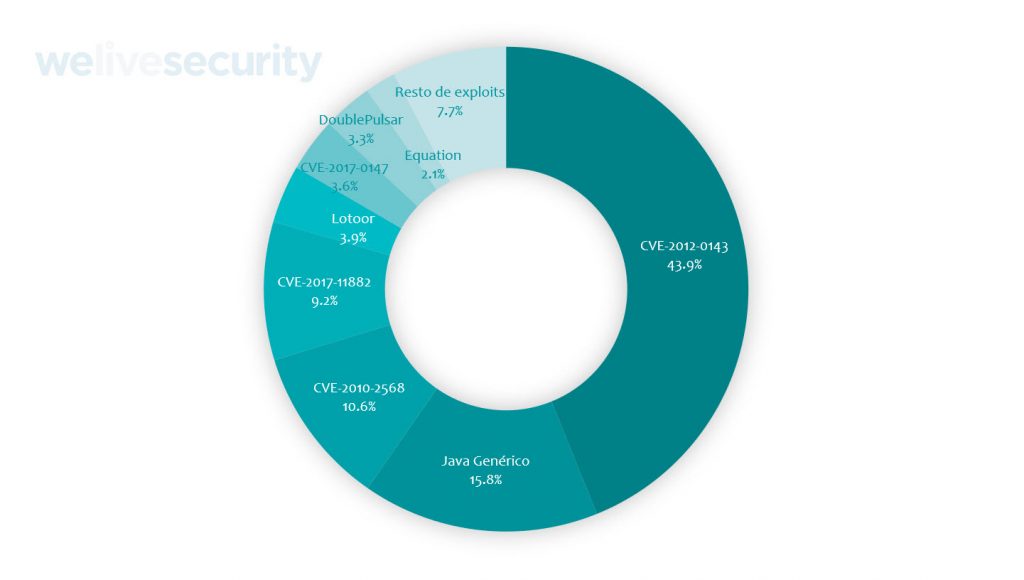

Pero lejos de expirar, la explotación de viejas vulnerabilidades continúa siendo redituable para los cibercriminales. De hecho, en 2019, el exploit asociado a la CVE-2012-0143 registró la mayor cantidad de detecciones (43,9%), seguido por una detección genérica para exploits de Java (15,8%) y, en tercer lugar, por un exploit relacionado a la vulnerabilidad CVE-2010-2568 (10,6%), la cual fue utilizada en 2010 para distribuir Stuxnet, entre otras familias de malware.

A esta lista de 2019 se unen exploits más recientes, como el utilizado para explotar la vulnerabilidad

Es importante tener presente que las detecciones de estos exploits significan que los mismos están siendo utilizados, pero no necesariamente para explotar una vulnerabilidad.

Distribución de exploits en América Latina durante el último año

La distribución de los exploits con mayores registros durante 2019 en Latinoamérica se muestra a continuación:

En cuanto a la distribución por país durante 2019, el 50% de las detecciones de la región estuvieron concentradas en México (20,8%), Perú (18,4%) y Colombia (11,1%); seguidas por Brasil (10,3%), Argentina (7,4%) y Guatemala (7,1%).

La siguiente gráfica muestra la distribución de detecciones para los países con mayores porcentajes.

Aunque en términos generales se observan tendencias a la baja tanto en el número de vulnerabilidades reportadas, así como en las detecciones y en la cantidad de variantes de exploits, el riesgo asociado a la explotación de vulnerabilidades se mantiene latente, ya sea que se utilicen en ataques masivos o dirigidos.

En este sentido, una de las razones por las cuales se identifica la tendencia a la baja, tanto en las detecciones como en la variedad de exploits utilizados, es que sigue un patrón similar al de amenazas como el ransomware, donde últimamente el enfoque se concentró en ataques dirigidos, más que en las campañas masivas vistas en años anteriores.

En otras palabras, la explotación de vulnerabilidades también podría identificarse en mayor proporción para ataques dirigidos, donde la efectividad de los ataques representa más beneficios para los atacantes, principalmente, económicos.

Fuente: WeLiveSecurity

Comentarios

Publicar un comentario

siempre es bueno, leer tus comentarios