Tres fallos críticos permiten hackear las antenas de telefonía móvil

Las redes móviles son cada vez más importantes y millones de usuarios dependen de las mismas a diario. En un mundo hiperconectado,

las conexiones móviles son el pan nuestro de cada día por lo que sus

infraestructuras deben ser cuidadas y protegidas de la mejor manera

posible. Ahora, las operadoras deberán lidiar con un nuevo problema en

forma de tres agujeros de seguridad. Estos permitirían comprometer y

dejar sin servicio a las estaciones base que nos dan cobertura en todo

momento. Os contamos los detalles de estos tres fallos críticos.

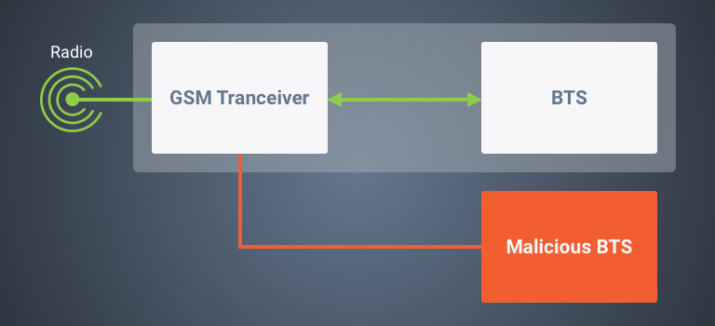

La empresa de seguridad Zimperium ha estado investigando varios aspectos de las redes GSM y su seguridad.

Han analizado los protocolos de seguridad y han auditado las

herramientas open source más utilizadas en este tipo de redes. En una

entrada de su blog oficial

han detallado punto por punto todo lo que han averiguado, con varias

vulnerabilidades que permiten comprometer las estaciones base.

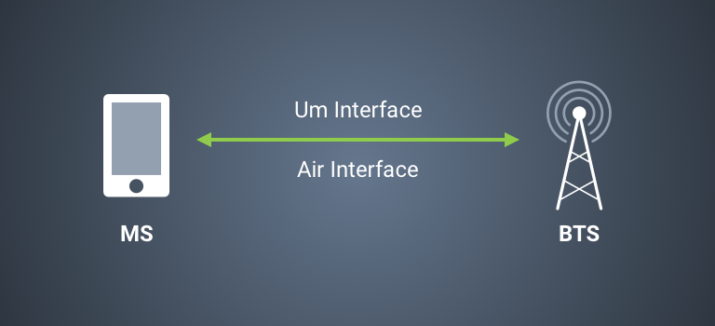

Nos explican que una estación base o BTS (base transceiver station) en inglés, está compuesta por software y equipamiento que permite conectarse a las redes móviles GSM, UMTS y LTE. Para darnos un ejemplo entendible por todo el mundo, señalan que se trata del equivalente a los puntos de acceso WiFi que tenemos en casa que conectan nuestros dispositivos a la red.

La firma de seguridad Zimperium, la misma que descubrió Stagefright, afirma haber descubierto tres vulnerabilidades críticas. Los fabricantes afectados y su software son Legba Incorporated (YateBTS <= 5.0.0), Range Networks (OpenBTS <= 4.0.0 y OpenBTS-UMTS <= 1.0.0), y OsmoCOM (Osmo-TRX <= 0.1.10 and Osmo-BTS <= 0.1.10).

Los problemas hacen que las conexiones queden expuestas a ataques de terceros o que los atacantes puedan tomar el control de las estaciones de forma remota. De esta forma, podrían extraer los datos que quisieran o “tumbar” la estación base para dejarla sin servicio.

También podrían ejecutar código malicioso o ejecutar comandos en la propia estación base. Todos estos problemas están desarrollados en detalle en la web de la empresa de seguridad que hemos enlazado al principio del artículo. Desde la misma urgen a las operadoras a solucionar cuanto antes los problemas.

Fuente: ADSLZone

Nos explican que una estación base o BTS (base transceiver station) en inglés, está compuesta por software y equipamiento que permite conectarse a las redes móviles GSM, UMTS y LTE. Para darnos un ejemplo entendible por todo el mundo, señalan que se trata del equivalente a los puntos de acceso WiFi que tenemos en casa que conectan nuestros dispositivos a la red.

Tres fallos críticos en las estaciones base

Las estaciones base dan servicio a miles de personas y permiten realizar llamadas, enviar mensajes cortos de texto y conectarse a Internet. Reciben datos desde nuestros teléfonos y luego los envían a sus localizaciones correspondientes. Se trata de algo estandarizado en todo el mundo, por lo que sus problemas también son de ámbito mundial.La firma de seguridad Zimperium, la misma que descubrió Stagefright, afirma haber descubierto tres vulnerabilidades críticas. Los fabricantes afectados y su software son Legba Incorporated (YateBTS <= 5.0.0), Range Networks (OpenBTS <= 4.0.0 y OpenBTS-UMTS <= 1.0.0), y OsmoCOM (Osmo-TRX <= 0.1.10 and Osmo-BTS <= 0.1.10).

Los problemas hacen que las conexiones queden expuestas a ataques de terceros o que los atacantes puedan tomar el control de las estaciones de forma remota. De esta forma, podrían extraer los datos que quisieran o “tumbar” la estación base para dejarla sin servicio.

También podrían ejecutar código malicioso o ejecutar comandos en la propia estación base. Todos estos problemas están desarrollados en detalle en la web de la empresa de seguridad que hemos enlazado al principio del artículo. Desde la misma urgen a las operadoras a solucionar cuanto antes los problemas.

Fuente: ADSLZone

Comentarios

Publicar un comentario

siempre es bueno, leer tus comentarios