Un tercio de Internet está bajo constantes ataques DoS

“Un tercio de Internet está bajo ataque”.

Este contundente y aleccionador mensaje viene

de un equipo de investigadores que recientemente exploraron el panorama

de amenazas que suponen los ataques de denegación de servicio (DoS) en

el mundo. Lo que reportan haber encontrado es, según sus palabras, “una estadística que abre los ojos”.

Sin embargo, antes de meternos de lleno en los detalles de su investigación, reunidos en un paper titulado “Millions of Targets Under Attack: a Macroscopic Characterization of the DoS Ecosystem”,

es necesaria una breve explicación de los ataques DoS, así como de sus

hermanos mayores en alcance, los ataques distribuidos de denegación de

servicio (DDoS).

Ambos son comúnmente ejecutados inundando al objetivo con una marea de tráfico ficticio, con el solo objetivo de colapsar su servidor e interrumpir sus servicios. Los ataques DoS son uno contra uno, por lo que han sido reemplazados por los DDoS para multiplicar los efectos. Estos últimos implican campañas concertadas de ejércitos de dispositivos reclutados en botnets que, como soldados maliciosos alineados y marchando al mismo tiempo, apuntan a desconectar al desafortunado objetivo.

En un guiño a la magnitud del problema que los

ataques DDoS representan para la estabilidad y confiabilidad de

Internet, el equipo de seis investigadores llevó a cabo un análisis longitudinal

del ecosistema DDoS “al introducir y aplicar un nuevo marco para

permitir una caracterización macroscópica de los ataques, los objetivos

de ataque y los comportamientos de mitigación”.

Las conclusiones de su investigación, que se

basa en datos que abarcan el período de marzo de 2015 a febrero de 2017,

se dieron a conocer en la Conferencia de Medición de Internet en

Londres a principios de este mes.

“Un tercio de las redes /24 recientemente estimadas como activas en Internet sufrieron al menos un ataque

de denegación de servicio (DoS) en los últimos dos años”, dice el

hallazgo número uno del estudio realizado por investigadores de la

Universidad de Twente, Países Bajos; Universidad de California, San

Diego; y la Universidad de Saarland en Alemania. El sufijo ‘/24’ o

‘barra inclinada 24’ indica la cantidad de bits fijos en una ID de red.

Datos

Luego de diseccionar la información de dos años, los autores del estudio contabilizaron 20,9 millones

de ataques que apuntaron a 6,34 millones de direcciones IP únicas.

Observaron un total de 2,19 millones de bloques de red únicos /24 que

alojan al menos un objetivo.

Para poner esto en perspectiva, representa poco más de un tercio de las estimaciones recientes del espacio de direcciones IPv4

utilizado activamente. IPv4 es la cuarta (y aún frecuente) versión del

Protocolo de Internet que permite a los usuarios conectar sus

dispositivos a Internet.

A lo largo de este período de dos años, se observó un promedio diario de casi 30.000 ataques, que uno de los autores del estudio, Alberto Dainotti, describió como “asombroso, mil veces más grande de lo que otros informes han demostrado”.

Y, sin embargo, la coautora Anna Sperotto

expresó su preocupación de que esto todavía no pinta el cuadro completo.

“A pesar de que nuestro estudio emplea técnicas de monitorización de

última generación, ya sabemos que no vemos algunos tipos de ataques

DoS”, dijo.

Para detectar eventos de ataque, el equipo profundizó en dos fuentes de datos brutos que se complementan mutuamente: el Telescopio de Red UCSD, que captura evidencia de ataques DDoS que involucran direcciones IP al azar y uniformemente falsificadas; y los honeypots AmpPot DDoS

que rastrean los ataques DDoS de reflexión y amplificación, que

involucran direcciones IP falsificadas específicas. Los atacantes usan

IP spoofing para disfrazar sus identidades en ciberataques.

Objetivos

Como era de esperar, se descubrió que los servidores web

eran los principales objetivos. “La mayoría de los ataques DoS (por

ejemplo, alrededor del 69% para ataques basados en TCP) se dirigieron a

servidores web”, se lee en el estudio.

Un promedio del 3% de los sitios web que

terminan en .com, .net y .org fueron víctimas de ataques diarios debido a

que fueron alojados en direcciones IP que eran blanco de ataque.

Varios servicios grandes, incluidas

organizaciones que prestan servicios de alojamiento web, se

identificaron como objetivos frecuentes, en particular GoDaddy, Google Cloud y Wix.

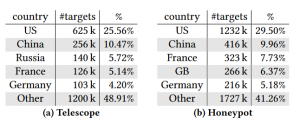

Mientras tanto, la clasificación de objetivos

por país coincide en gran medida con los patrones de uso de direcciones

de Internet, aunque con algunas excepciones notables. Utilizando los

datos del Telescopio, se encontró que los EE. UU. albergaban más del 25

por ciento de las direcciones IP a la que se apunta.

Para los ataques de reflexión, la proporción

sube al 29 por ciento, con ambas cifras más o menos a la par con el uso

del espacio de direcciones del país. China ocupa el segundo lugar con

alrededor del 10 por ciento para ambos tipos de ataques, que también es proporcional a las estadísticas de utilización del espacio de direcciones de Internet.

Por el contrario, Japón, mientras que ocupa el

tercer lugar en el número de direcciones de Internet, se ubica 14º y

25º, respectivamente, en números de objetivos DoS. Por otro lado, Rusia y

Francia soportan más ataques de los que su uso de espacio de Internet

estimado predeciría.

¿Qué hacemos con esta información?

Mirando debajo de la superficie, los investigadores nos dieron una idea de la amplitud y escala del problema DoS, que claramente va más allá de los ataques supremamente paralizantes que acaparan los titulares.

El equipo también notó los crecientes ataques provocados por el aumento del fenómeno DoS-as-a-Service (también conocido como “stressers” o “booters”),

que permite a cualquier internauta mal intencionado orquestar ataques

poderosos. El estudio claramente sirve para resaltar la necesidad de

mantenerse a la vanguardia de la creciente ola de amenazas que surgen de los ataques DoS.

La magnitud del daño que los ataques de

denegación de servicio pueden infligir como cortesía de botnets se

ejemplificó en octubre de 2016, cuando se lanzaron una serie de ataques

DDoS contra los sistemas operados por el proveedor del Sistema de

Nombres de Dominio (DNS) Dyn.

El ataque, que hizo que una serie de servicios

en línea de alto perfil no estuvieran disponibles, se habilitó mediante

la utilización de miles de dispositivos de Internet de las Cosas

comprometidos en una red de bots llamada Mirai y debería servir como una clara advertencia del daño que la denegación de servicio puede causar.

Fuente: WeLiveSegurity

Comentarios

Publicar un comentario

siempre es bueno, leer tus comentarios