Macro malware en Latinoamérica: la amenaza que se esconde en documentos de ofimática

Un repaso, en cifras, del comportamiento en el último tiempo del macro malware en Latinoamérica y en particular a México.

Hacia finales del 2018, el Laboratorio de Investigación de ESET identificó un aumento en los registros de macro malware en México, una amenaza que ha mantenido actividad maliciosa constante en este territorio y que coloca al país con el mayor número de detecciones en la región. En esta publicación analizamos el comportamiento de este troyano en Latinoamérica.

Tiene como base el uso de macros de Visual Basic for Applications (VBA), comúnmente utilizadas en aplicaciones de ofimática, como la suite de Microsoft Office, en las que se incluye una dirección URL desde la cual intenta descargar (a través del protocolo HTTP), códigos maliciosos alojados en servicios Web. Posteriormente, a partir de la descarga del código malicioso, se realiza la descarga de una segunda amenaza; la cual se ejecuta en el sistema de la víctima y puede tener distintos propósitos malintencionados.

Desde su aparición en mayo de 2014, este método de propagación de malware ha tenido una importante actividad en distintas partes del mundo y Latinoamérica no ha sido la excepción; en especial México, país que sobresale como el territorio más afectado por este downloader en la región.

A modo de ejemplo, una campaña de spam que utiliza las macro para inyectar código y que continúa afectando a la región de América Latina es la de Emotet, la cual hemos analizado en detalle en algunos artículos, así como campañas dirigidas a Colombia suplantando la identidad de organismos gubernamentales de este país.

Lo anterior puede deberse a dos razones; por un lado, las amenazas son acumulativas, es decir, las primeras variantes, lejos de desaparecer, continúan teniendo actividad, aunque con menor intensidad. La segunda razón puede explicarse en el hecho de que este tipo de campañas para la propagación de familias de malware son temporales y constantemente son modificadas.

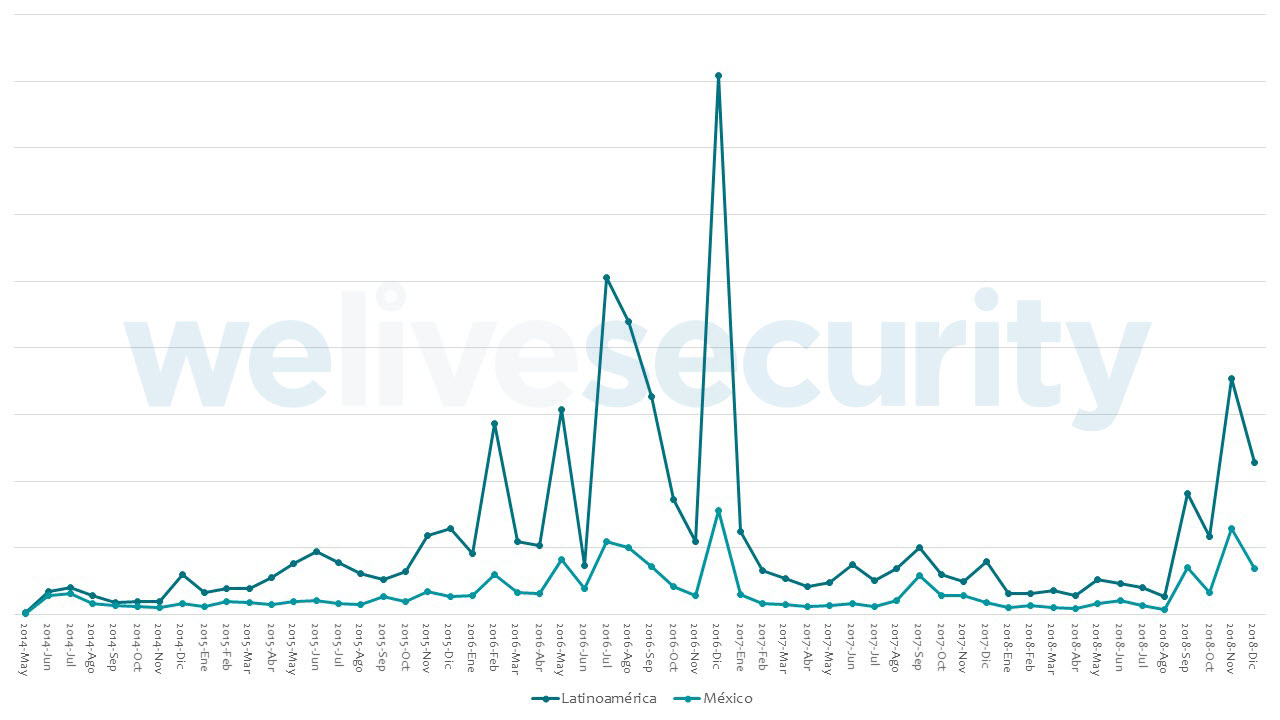

Los datos anteriores muestran que, a pesar de que 2018 fue el año con la mayor cantidad de variantes identificadas, no representó el periodo con más detecciones. Por el contrario, mientras que 2016 concentró el mayor número de detecciones, la cantidad de variantes fue mucho menor comparada con las del año pasado.

Año con año desde 2014, México ha aparecido como el país con los mayores valores del downloader en Latinoamérica, lo que muestra la constante actividad de esta amenaza en territorio azteca.

De manera similar a las detecciones para Latinoamérica, se observa que la mayor actividad de macro malware en México se registró en diciembre de 2016, con un importante aumento en noviembre de 2018; la siguiente gráfica muestra este comportamiento.

Si los datos de 2018 son contrastados con los de 2017, se aprecia un incremento del 50% de las detecciones de macro malware en territorio mexicano, mientras que el número de variantes aumentó 35%. En comparación con los datos de 2016, las detecciones se redujeron 50% en 2018, mientras que la cantidad de variantes aumentó poco más de 130%. A pesar de lo anterior, sigue siendo es el país más afectado de la región.

En este sentido, deshabilitar la configuración para la ejecución automática de las macros en aplicaciones de ofimática se convierte en una buena práctica. Además, es importante contar con una solución de seguridad antimalware instalada, correctamente configurada y actualizada, ya que de esta manera es posible detectar y bloquear la mayoría de estas amenazas, así como soluciones anti spam, ya sea de manera local en los equipos o en los servidores de correo electrónico.

Fuente: WeLiveSecurity

Hacia finales del 2018, el Laboratorio de Investigación de ESET identificó un aumento en los registros de macro malware en México, una amenaza que ha mantenido actividad maliciosa constante en este territorio y que coloca al país con el mayor número de detecciones en la región. En esta publicación analizamos el comportamiento de este troyano en Latinoamérica.

Características del macro malware

En los últimos años, el macro malware ha sido utilizado en campañas de propagación de diversas familias de malware y sus variantes. Esta amenaza, identificada por las soluciones de seguridad de ESET como VBA/TrojanDownloader.Agent, es un troyano que tiene como objetivo principal la descarga de otros códigos maliciosos desde Internet.Tiene como base el uso de macros de Visual Basic for Applications (VBA), comúnmente utilizadas en aplicaciones de ofimática, como la suite de Microsoft Office, en las que se incluye una dirección URL desde la cual intenta descargar (a través del protocolo HTTP), códigos maliciosos alojados en servicios Web. Posteriormente, a partir de la descarga del código malicioso, se realiza la descarga de una segunda amenaza; la cual se ejecuta en el sistema de la víctima y puede tener distintos propósitos malintencionados.

Desde su aparición en mayo de 2014, este método de propagación de malware ha tenido una importante actividad en distintas partes del mundo y Latinoamérica no ha sido la excepción; en especial México, país que sobresale como el territorio más afectado por este downloader en la región.

A modo de ejemplo, una campaña de spam que utiliza las macro para inyectar código y que continúa afectando a la región de América Latina es la de Emotet, la cual hemos analizado en detalle en algunos artículos, así como campañas dirigidas a Colombia suplantando la identidad de organismos gubernamentales de este país.

Actividad constante de VBA/TrojanDownloader.Agent

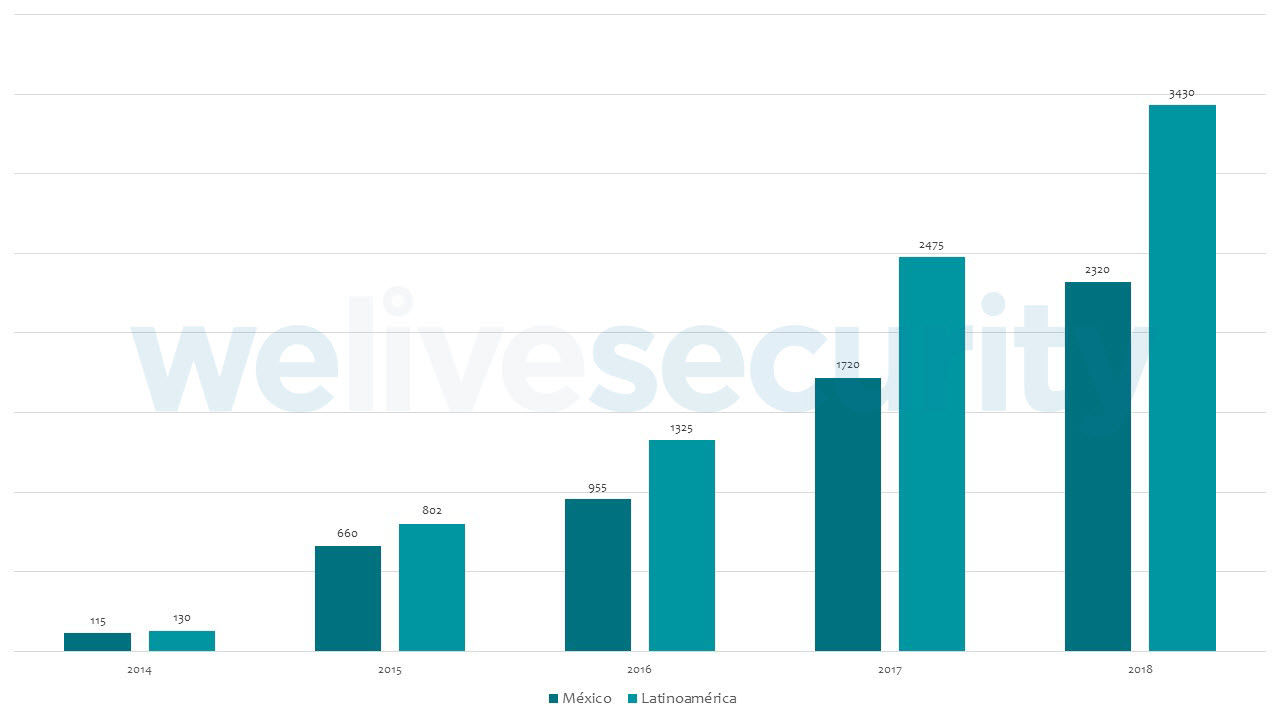

Debido a sus características, continuamente aparecen nuevas variantes de macro malware, ya que luego de ser identificadas por las soluciones de seguridad, deben ser modificadas por los atacantes para aumentar la efectividad en la diseminación de malware. Destaca la cantidad de variantes utilizadas en los últimos cinco años, con un crecimiento sostenido en Latinoamérica.Crecimiento de las variantes de macro malware en América Latina

En la región, durante 2018 se identificaron 3430 variantes de VBA/TrojanDownloader.Agent, mientras que en 2017 el número de variantes fue de 2475, un aumento de más de 950 variantes de un año a otro. De manera similar, los datos para el territorio mexicano han mantenido un incremento constante, como se muestra en la siguiente gráfica comparativa.Lo anterior puede deberse a dos razones; por un lado, las amenazas son acumulativas, es decir, las primeras variantes, lejos de desaparecer, continúan teniendo actividad, aunque con menor intensidad. La segunda razón puede explicarse en el hecho de que este tipo de campañas para la propagación de familias de malware son temporales y constantemente son modificadas.

Cantidad de detecciones de macro malware en América Latina

Por otro lado, las detecciones de VBA/TrojanDownloader.Agent han tenido un comportamiento diferente con respecto a la cantidad de variantes. 2016 fue el año con el mayor número de registros (específicamente los meses julio y diciembre) y en 2018 se registró un repunte en los últimos meses del año, aunque sin alcanzar los números del 2016, tal como se muestra en la siguiente gráfica, donde también puede observarse la comparación entre las detecciones para Latinoamérica y México.Los datos anteriores muestran que, a pesar de que 2018 fue el año con la mayor cantidad de variantes identificadas, no representó el periodo con más detecciones. Por el contrario, mientras que 2016 concentró el mayor número de detecciones, la cantidad de variantes fue mucho menor comparada con las del año pasado.

Comportamiento del macro malware en México

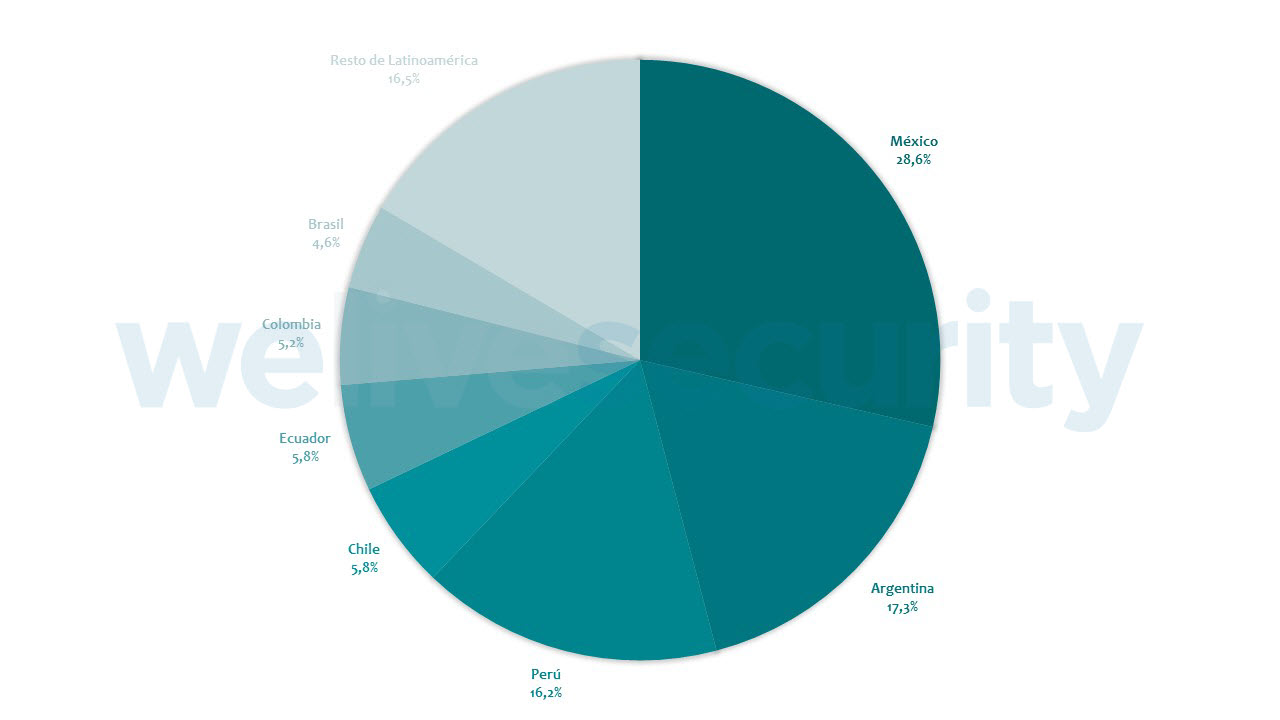

Durante este análisis de datos, destaca que para el período que va de 2014 hasta 2018, México ha sido el país con la mayor cantidad de detecciones de esta amenaza con el 28,6% del total de los registros, seguido por Argentina (17,3%) y Perú (16,2%).Año con año desde 2014, México ha aparecido como el país con los mayores valores del downloader en Latinoamérica, lo que muestra la constante actividad de esta amenaza en territorio azteca.

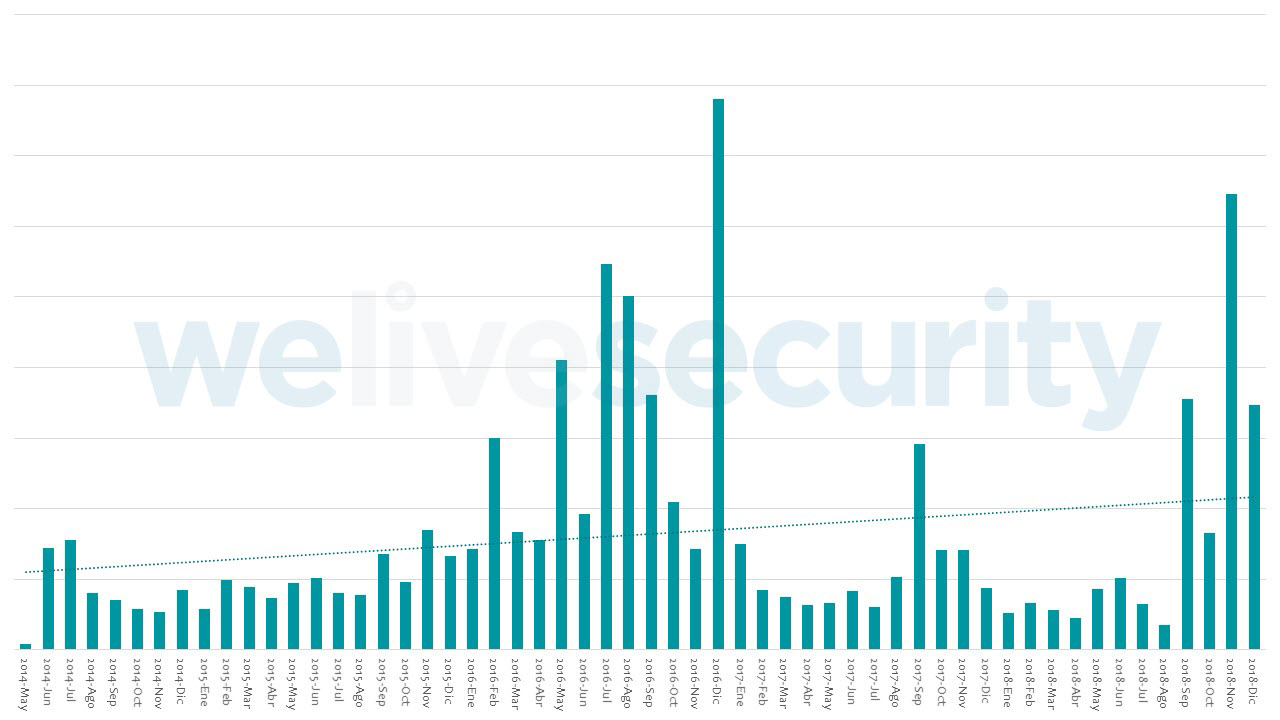

De manera similar a las detecciones para Latinoamérica, se observa que la mayor actividad de macro malware en México se registró en diciembre de 2016, con un importante aumento en noviembre de 2018; la siguiente gráfica muestra este comportamiento.

Si los datos de 2018 son contrastados con los de 2017, se aprecia un incremento del 50% de las detecciones de macro malware en territorio mexicano, mientras que el número de variantes aumentó 35%. En comparación con los datos de 2016, las detecciones se redujeron 50% en 2018, mientras que la cantidad de variantes aumentó poco más de 130%. A pesar de lo anterior, sigue siendo es el país más afectado de la región.

Buenas prácticas para evitar infecciones por macro malware

El correo electrónico es la principal vía por la cual el troyano llega a los usuarios como un archivo adjunto de ofimática, el cual incluye las instrucciones maliciosas en las macros. Por esta razón, una buena práctica consiste en hacer caso omiso de este tipo de mensajes, que en ocasiones resultan demasiado engañosos o intimidatorios, ya que utilizan técnicas de Ingeniería Social.En este sentido, deshabilitar la configuración para la ejecución automática de las macros en aplicaciones de ofimática se convierte en una buena práctica. Además, es importante contar con una solución de seguridad antimalware instalada, correctamente configurada y actualizada, ya que de esta manera es posible detectar y bloquear la mayoría de estas amenazas, así como soluciones anti spam, ya sea de manera local en los equipos o en los servidores de correo electrónico.

Fuente: WeLiveSecurity

Comentarios

Publicar un comentario

siempre es bueno, leer tus comentarios