APT Winnti Group especializado en cadenas de suministro

Se tiene conocimiento de que el grupo cibercriminal Winnti Groups, también llamado Blackfly and Suckfly por Symantec, Wicked Panda por CrowdStrike, BARIUM por Microsoft, APT41 por FireEye, se cree que es respaldado por el estado chino y ha estado activo desde el 2011 cuando Kaspersky descubrió el troyano Winnti.

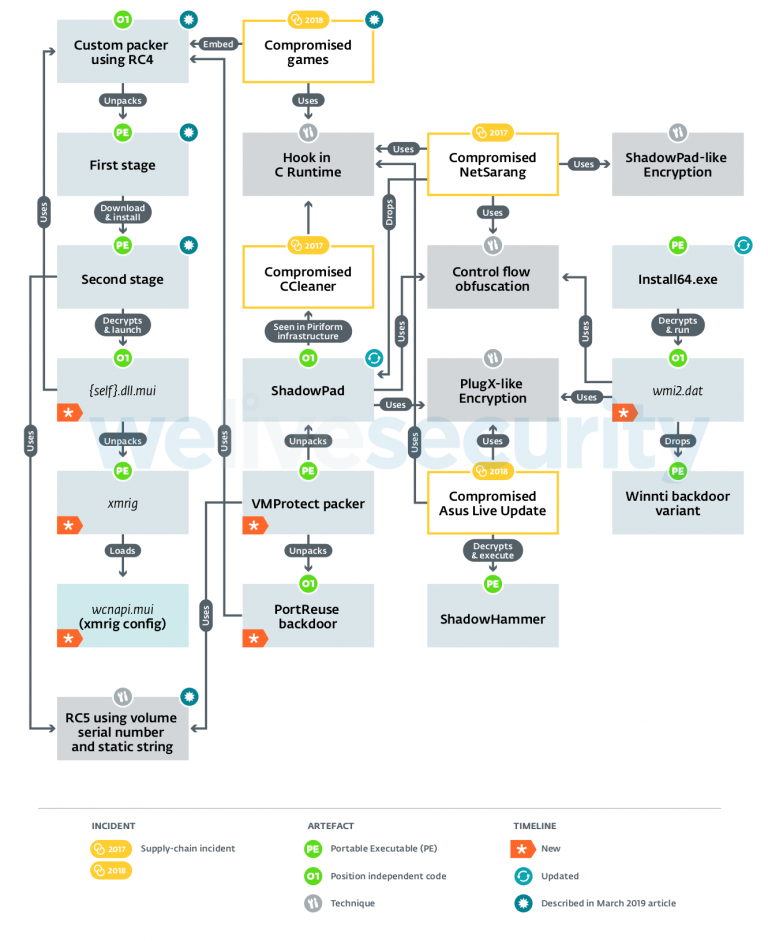

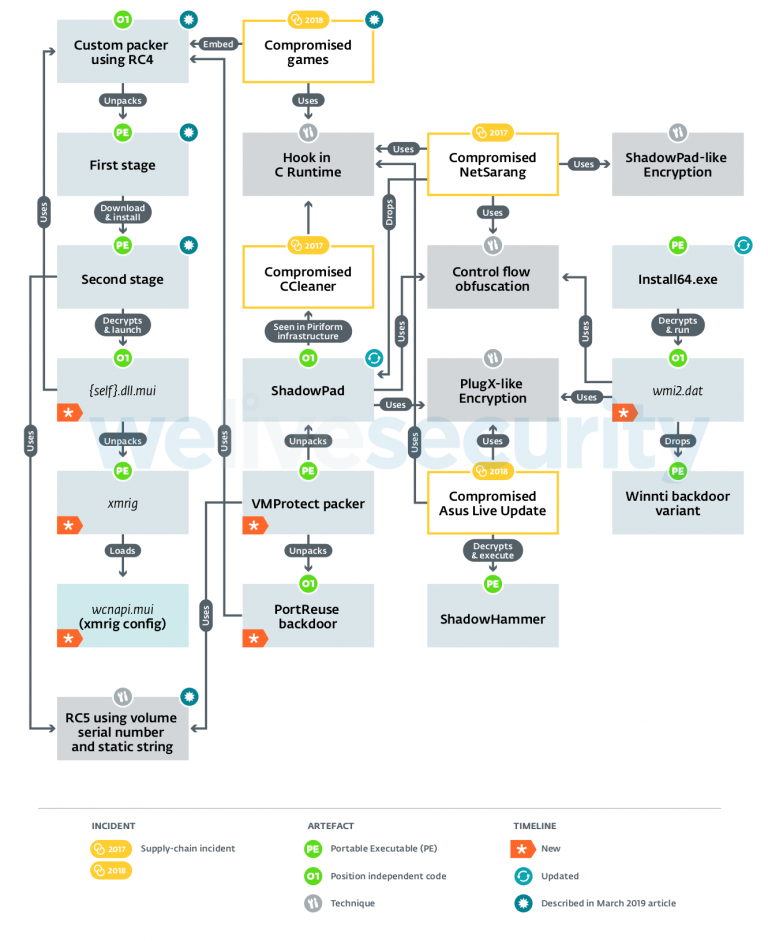

El equipo de investigadores de ESET publicó un white paper en el cual actualiza la información de lo que hasta ahora se conocía sobre el Grupo Winnti. En marzo pasado, los investigadores de ESET advirtieron sobre un nuevo ataque de cadena de suministro dirigido a desarrolladores de videojuegos en Asia. Después de esa publicación, continuamos esas investigaciones en dos direcciones. Estábamos interesados en encontrar cualquier etapa posterior del malware entregado por ese ataque, y también intentamos encontrar cómo los desarrolladores y distribuidores blancos de este ataque fueron comprometidos para distribuir el malware del Grupo Winnti en sus aplicaciones.

Mientras continuamos con esa investigación del Grupo Winnti, se publicaron informes adicionales sobre sus actividades. Kaspersky publicó detalles sobre el malware ShadowHammer que fue descubierto en la utilidad Asus Live Update. Ese informe también mencionó algunas de las técnicas que describimos en detalle en este nuevo white paper, como la existencia de un empaquetador VMProtect y una breve descripción del backdoor PortReuse. FireEye también publicó un paper sobre un grupo al que llama APT41. Nuestra investigación confirma algunos de sus hallazgos con respecto a las etapas posteriores en algunos de los ataques de cadena de suministro, como es el uso de hosts comprometidos para el minado de criptomonedas.

Los investigadores de ESET detectaron un backdoor de Winnti Group llamado PortReuse [PDF]. Este es usado para realizar ataques a redes empresariales, se instancia en procesos que se encuentran escuchando en un puerto de red, mientras que espera un paquete específico que active el código malicioso. Así mismo, PortReuse utiliza métodos para no ser detectado como evitar interferir el tráfico del servidor comprometido y reenviar automáticamente todos los paquetes que no sean de su interés al destinatario legítimo.

Winnti utiliza un singular empaquetador utilizado en los recientes ataques de cadena de suministro contra la industria de videojuegos en Asia. En un artículo anterior se describe su estructura y dicho empaquetador se utiliza en un backdoor que los cibercriminales llaman PortReuse. Después de una investigación adicional, encontramos muestras adicionales de este backdoor junto con un contexto adicional que confirma realmente que se utiliza en organizaciones específicas.

PortReuse no utiliza servidores de Comando & Control (C2), ya que utiliza el listener NetAgent.exe, este se instancia en procesos legítimos y esperar a que los atacantes se conecten a los servidores comprometidos. A continuación, se muestra una imagen que describe el proceso de infección de PortReuse elaborado por ESET.

Para analizar los datos en busca del paquete específico que activa el

código malicioso, se utilizan dos técnicas: la primera es utilizando una

función de recepción que se puede realizar con WSARecv o

NtDeviceIoControlFile, funciones de Windows que reciben datos de un

socket conectado; la segunda es utilizando un handler para una URL

específica en un servidor IIS usando HttpAddUrl, función que

registra una URL determinada, con un URLPrefix, cadena que se utiliza

para reservar un espacio en el nombre de la URL.

Para analizar los datos en busca del paquete específico que activa el

código malicioso, se utilizan dos técnicas: la primera es utilizando una

función de recepción que se puede realizar con WSARecv o

NtDeviceIoControlFile, funciones de Windows que reciben datos de un

socket conectado; la segunda es utilizando un handler para una URL

específica en un servidor IIS usando HttpAddUrl, función que

registra una URL determinada, con un URLPrefix, cadena que se utiliza

para reservar un espacio en el nombre de la URL.

Fuente: SeguInfo

El equipo de investigadores de ESET publicó un white paper en el cual actualiza la información de lo que hasta ahora se conocía sobre el Grupo Winnti. En marzo pasado, los investigadores de ESET advirtieron sobre un nuevo ataque de cadena de suministro dirigido a desarrolladores de videojuegos en Asia. Después de esa publicación, continuamos esas investigaciones en dos direcciones. Estábamos interesados en encontrar cualquier etapa posterior del malware entregado por ese ataque, y también intentamos encontrar cómo los desarrolladores y distribuidores blancos de este ataque fueron comprometidos para distribuir el malware del Grupo Winnti en sus aplicaciones.

Mientras continuamos con esa investigación del Grupo Winnti, se publicaron informes adicionales sobre sus actividades. Kaspersky publicó detalles sobre el malware ShadowHammer que fue descubierto en la utilidad Asus Live Update. Ese informe también mencionó algunas de las técnicas que describimos en detalle en este nuevo white paper, como la existencia de un empaquetador VMProtect y una breve descripción del backdoor PortReuse. FireEye también publicó un paper sobre un grupo al que llama APT41. Nuestra investigación confirma algunos de sus hallazgos con respecto a las etapas posteriores en algunos de los ataques de cadena de suministro, como es el uso de hosts comprometidos para el minado de criptomonedas.

Los investigadores de ESET detectaron un backdoor de Winnti Group llamado PortReuse [PDF]. Este es usado para realizar ataques a redes empresariales, se instancia en procesos que se encuentran escuchando en un puerto de red, mientras que espera un paquete específico que active el código malicioso. Así mismo, PortReuse utiliza métodos para no ser detectado como evitar interferir el tráfico del servidor comprometido y reenviar automáticamente todos los paquetes que no sean de su interés al destinatario legítimo.

Winnti utiliza un singular empaquetador utilizado en los recientes ataques de cadena de suministro contra la industria de videojuegos en Asia. En un artículo anterior se describe su estructura y dicho empaquetador se utiliza en un backdoor que los cibercriminales llaman PortReuse. Después de una investigación adicional, encontramos muestras adicionales de este backdoor junto con un contexto adicional que confirma realmente que se utiliza en organizaciones específicas.

PortReuse no utiliza servidores de Comando & Control (C2), ya que utiliza el listener NetAgent.exe, este se instancia en procesos legítimos y esperar a que los atacantes se conecten a los servidores comprometidos. A continuación, se muestra una imagen que describe el proceso de infección de PortReuse elaborado por ESET.

Fuente: SeguInfo

Comentarios

Publicar un comentario

siempre es bueno, leer tus comentarios