Sudomy: herramienta de enumeración de subdominios

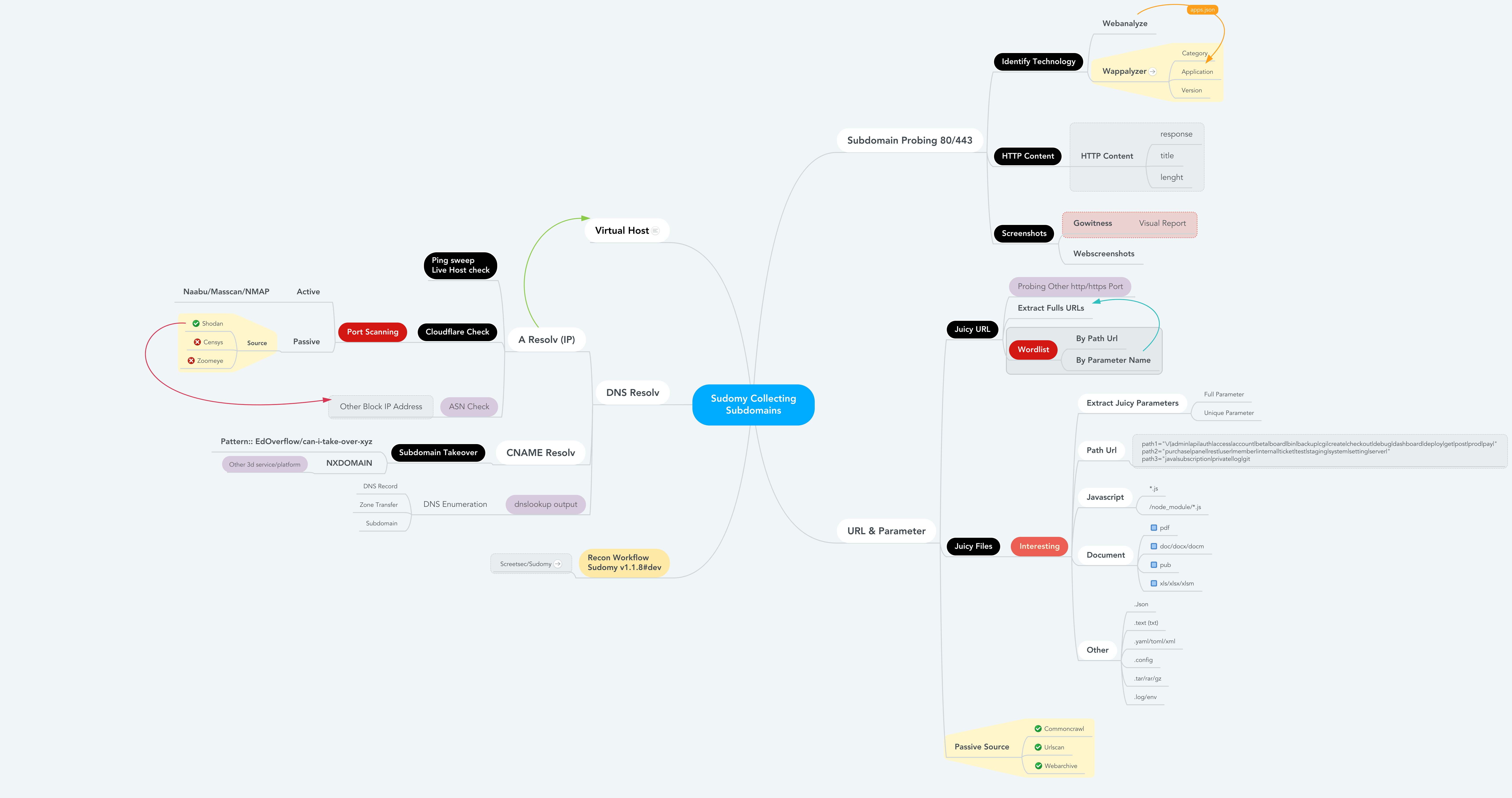

Sudomy es una herramienta de enumeración de subdominios para recopilar subdominios y analizar dominios que realizan un reconocimiento automatizado avanzado (marco). Esta herramienta también se puede utilizar para actividades OSINT (inteligencia de código abierto).

- Fácil, ligero, rápido y potente. El script Bash (controlador) está disponible de forma predeterminada en casi todas las distribuciones de Linux. Mediante el uso de la función de multiprocesamiento de bash script, todos los procesadores se utilizarán de manera óptima.

- El proceso de enumeración de subdominios se puede lograr utilizando el método activo o el método pasivo

- Método activo

- Sudomy utiliza las herramientas de Gobuster debido a su rendimiento de alta velocidad para llevar a cabo ataques de fuerza bruta de subdominio DNS (compatibilidad con comodines). La lista de palabras que se utiliza proviene de listas SecList (Discover/DNS) combinadas que contienen alrededor de 3 millones de entradas.

- Método Pasivo

- Al evaluar y seleccionar los buenos sitios/recursos de terceros, se puede optimizar el proceso de enumeración . Se obtendrán más resultados con menos tiempo requerido. Sudomy puede recopilar datos de estos 22 sitios de terceros bien seleccionados:

- Método activo

- Pruebe la lista de subdominios recopilados y pruebe los servidores HTTP o HTTPS que funcionan. Esta función utiliza una herramienta de terceros, httprobe.

- Prueba de disponibilidad de subdominio basada en Ping Sweep y/o obteniendo el código de estado HTTP.

- La capacidad de detectar Virtualhost (varios subdominios que se resuelven en una sola dirección IP). Sudomy resolverá los subdominios recopilados en direcciones IP y luego los clasificará si varios subdominios se resuelven en una sola dirección IP. Esta función será muy útil para el próximo proceso de prueba de penetración/recompensa de errores. Por ejemplo, en el escaneo de puertos, la dirección IP única no se escaneará repetidamente

- Escaneo de puertos realizado desde subdominios recopilados/direcciones IP de hosts virtuales

- Prueba del ataque TakeOver de subdominio (CNAME Resolver, DNSLookup, Detect NXDomain, Check Vuln)

- Tomar capturas de pantalla de los subdominios de forma predeterminada usando gowitness o puede elegir otras herramientas de captura de pantalla, como (-ss webscreeneenshot)

- Identificar tecnologías en sitios web (categoría, aplicación, versión)

- URL de detección, puertos, título, longitud del contenido, código de estado, sondeo del cuerpo de respuesta.

- Retraso automático inteligente de HTTPS a HTTP de forma predeterminada.

- Recopilación de datos (crawling), puerto abierto de terceros (predeterminado: Shodan), por ahora solo usando Shodan [Future: Censys, Zoomeye]. Más eficiente y efectivo para recopilar puertos de la lista IP en el destino [[Subdominio > Resolución de IP > Rastreo > ASN y puerto abierto]]

- Recopilación de URLs jugosas y parámetro de extracción de URL (Recurso predeterminado::WebArchive, CommonCrawl, UrlScanIO)

- Recopilar rutas interesantes (api|.git|admin|etc), documento (doc|pdf), javascript (js|node) y parámetro

- Defina la ruta para el archivo de salida (especifique un archivo de salida cuando se complete)

- Comprobar que una IP es propiedad de Cloudflare

- Genere y haga una lista de palabras basada en la recopilación de recursos de URL (wayback, urlscan, commoncrawl). Para hacer eso, extraemos todos los parámetros y la ruta de nuestro reconocimiento de dominio

- Generar subdominio de visualización de gráficos de red y hosts virtuales

- Informe de salida en formato HTML y CSV

- Envío de notificaciones a un canal de slack

Descarga e Instalación

Sudomy se amplía actualmente con las siguientes herramientas. Las instrucciones sobre cómo instalar y usar la aplicación están vinculadas a continuación: https://github.com/screetsec/Sudomy

Fuente: Gurú de la Informática

Comentarios

Publicar un comentario

siempre es bueno, leer tus comentarios