Explotan el día cero de la VPN de Fortinet para robar credenciales

Los actores de amenazas chinos utilizan un kit de herramientas de post-explotación personalizado llamado 'DeepData' para explotar una vulnerabilidad de día cero en el cliente VPN de Windows FortiClient de Fortinet que roba credenciales.

El día cero permite a los actores de amenazas eliminar las credenciales de la memoria después de que el usuario se haya autenticado con el dispositivo VPN.

Los investigadores de Volexity informan que descubrieron esta falla a principios de este verano y la informaron a Fortinet, pero el problema sigue sin solucionarse y no se le ha asignado ningún CVE.

"Volexity informó esta vulnerabilidad a Fortinet el 18 de julio de 2024, y Fortinet reconoció el problema el 24 de julio de 2024", explica el informe .

"Al momento de escribir este artículo, este problema sigue sin resolverse y Volexity no tiene conocimiento de un número CVE asignado".

Apuntando a las credenciales de VPN

Los ataques son realizados por piratas informáticos chinos llamados "BrazenBamboo", conocidos por desarrollar e implementar familias de malware avanzado dirigidos a sistemas Windows, macOS, iOS y Android en operaciones de vigilancia.

Volexity explica que los actores de amenazas utilizan numerosos malware como parte de sus ataques, incluido el malware LightSpy y DeepPost.

LightSpy es un software espía multiplataforma que recopila datos, registra las pulsaciones de teclas, roba credenciales del navegador y monitorea las comunicaciones. El malware DeepPost se utiliza para robar datos de dispositivos infectados.

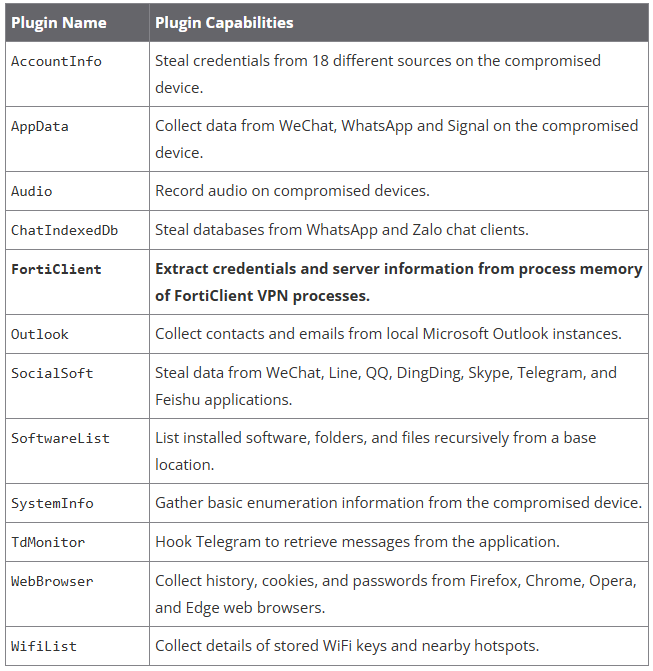

El informe de Volexity se centra en DeepData, una herramienta modular de post-explotación para Windows, que emplea múltiples complementos para el robo de datos selectivo.

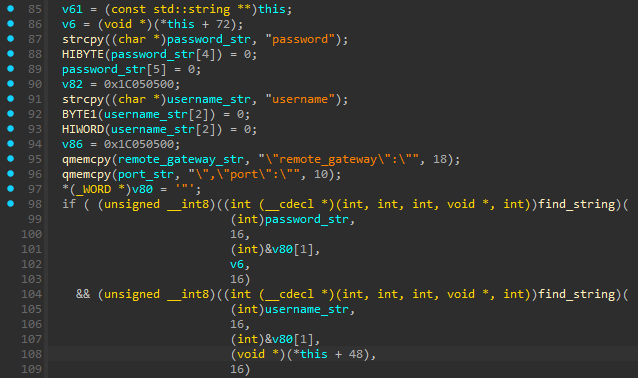

Su última versión, detectada el verano pasado, DeepData incluye un complemento FortiClient que explota una vulnerabilidad de día cero en el producto para extraer credenciales (nombres de usuario, contraseñas) e información del servidor VPN.

DeepData localiza y descifra objetos JSON en la memoria del proceso de FortiClient donde persisten las credenciales y los filtra al servidor del atacante mediante DeepPost.

Fuente: Volexity

Al comprometer las cuentas VPN, BrazenBamboo puede obtener acceso inicial a las redes corporativas, donde luego puede propagarse lateralmente, obtener acceso a sistemas sensibles y, en general, expandir campañas de espionaje.

Fuente: Volexity

Día cero de FortiClient

Volexity descubrió que DeepData aprovecha el cero de FortiClient a mediados de julio de 2024 y descubrió que es similar a una falla de 2016 (también sin un CVE), donde la memoria codificada compensa las credenciales expuestas.

Sin embargo, la vulnerabilidad de 2024 es nueva y distinta y solo funciona en versiones recientes, incluida la última v7.4.0, lo que indica que es probable que esté vinculada a cambios recientes en el software.

Volexity explica que el problema es que FortiClient no borra la información confidencial de su memoria, incluido el nombre de usuario, la contraseña, la puerta de enlace VPN y el puerto, que permanecen en objetos JSON en la memoria.

Hasta que Fortinet confirme la falla y publique un parche para solucionarla, se recomienda restringir el acceso a la VPN y monitorear la actividad de inicio de sesión inusual.

Fuente BC

Comentarios

Publicar un comentario

siempre es bueno, leer tus comentarios