Filtrados los datos de más de 300 millones de usuarios de AdultFriendFinder

Desde luego, 2016 está siendo un año muy

prolífico en lo que a filtraciones de datos se refiere. No pasa un mes

en el que no tengamos noticias de alguna brecha de seguridad que termina

con millones de datos de usuarios expuestos. En esta ocasión volvemos a

ver cómo esta filtración es bastante grande y además afecta a una red

social especializada en relaciones personales entre adultos que buscan

“algo más”, tal y como le sucedió el año pasado a Ashley Madison.

¿Qué ha sucedido?

Aún no han pasado 24 horas desde que se

publicaran las primeras noticias acerca de esta importante filtración de

millones de datos pero, por lo que sabemos hasta el momento, alguien

habría obtenido acceso a los datos personales de más de 330 millones de

usuarios de esta red social.

Además, la filtración de datos de Adult Friend Finder

afecta a otras empresas que actúan bajo el paraguas de la empresa madre

Friend Finder Network Inc y que supondría que la cantidad de usuarios

afectados ascendería a más de 412 millones. Esto la convierte en una de

las filtraciones más grandes conocidas hasta la fecha, solamente

superada por la de Yahoo!

No es la primera vez que esta empresa ve

los datos de sus usuarios comprometidos, puesto que ya sufrió otra

intrusión en mayo de 2015 con casi 4 millones de datos filtrados. Esta

vez, sin embargo, la cosa va mucho más allá. Además del sitio

Adultfriendfinder.com, las otras webs afectadas han sido Cams.com,

Penthouse.com, iCams.com y Stripshow.com, todas ellas con un marcado

contenido para adultos.

¿Cómo ha sucedido?

El origen de esta filtración masiva de

datos se encuentra en una vulnerabilidad en la inclusión de ficheros

locales (LFI por sus siglas en inglés) en el sitio web de Adult Friend

Finder. Esta vulnerabilidad fue inicialmente descubierta y explotada por

un investigador anónimo a mediados del pasado mes de octubre.

Este investigador mostró capturas de pantalla de cómo logró aprovechar

este fallo de seguridad en un módulo utilizado en los servidores de

producción utilizados por Adult Friend Finder.

Este tipo de vulnerabilidades permiten a

un atacante incluir ficheros ubicados en cualquier ubicación del

servidor en el resultado que muestra una aplicación en concreto. La

mayoría de veces esto termina mostrando datos en la pantalla del

dispositivo, pero también pueden explotarse para realizar otras acciones

como la ejecución de código.

En los ejemplos mostrados por este

investigador el mes pasado se mostraron capturas de pantalla del fichero

/etc/passwd/ del servidor comprometido, así como también información

relacionada con una base de datos generada en septiembre. Entre esta

información encontramos nombres de las bases de datos, detalles de

direcciones IP internas y la contraseña genérica de seis caracteres

usada para acceder a ellas, haciendo un total de 90 bases de datos.

¿Son públicos estos datos?

De momento, la mayor parte de información de esta brecha de seguridad y posterior filtración de datos procede de sitios como Leaked Source,

quienes han anunciado que no van a publicar de momento los datos

obtenidos debido a los problemas derivados que podrían ocasionar a los

usuarios registrados en esos servicios.

Se trata, sin duda, de una situación

excepcional, ya que Adult Friend Finder tiene como principal atractivo

las relaciones sexuales entre sus usuarios y el intercambio de parejas,

algo que la mayoría prefiere llevar en secreto.

No obstante, además de algún problema

con la pareja, la filtración de estos datos puede acarrear serios

problemas a usuarios que estén ubicados en países en los que no estén

permitidos este tipo de relaciones, e incluso problemas de reputación en

otros países en los que sí que están permitidas.

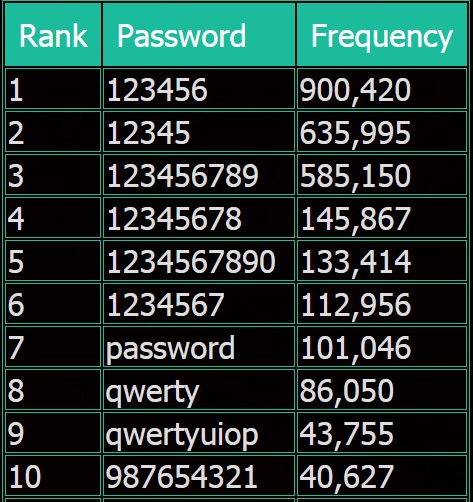

Contraseñas más utilizadas según el análisis realizado por Leaked Source

Además de verse en la incómoda situación

de aparecer en esta filtración, hay algo que puede traer peores

consecuencias si no aplicamos una serie de buenas prácticas en nuestra

gestión de contraseñas. La investigación preliminar ha demostrado que el

99 % de las contraseñas filtradas son visibles en texto plano, ya sea

porque no utilizaban ningún tipo de cifrado o este se puede romper con

extrema facilidad.

Esto podría ser aprovechado por

atacantes para intentar acceder a otros servicios de los usuarios que

han visto su información comprometida y que reutilizan sus contraseñas

en múltiples servicios. También podemos empezar a ver casos de phishing

en los que un atacante envíe emails a usuarios afectados y solicite el

restablecimiento de contraseña solamente para redirigir a sus víctimas a

un sitio web malicioso.

Conclusión

Nos encontramos, una vez más, ante

filtración importante no solo por su tamaño, sino por las consecuencias

que puede suponerles a los usuarios afectados. De momento, el acceso a

estos datos es limitado, pero resulta bastante probable que no se tarde

en acceder a ellos ya sea a través de sitios públicos o pudiéndolos

comprar en el mercado negro.

Si somos uno de los usuarios afectados,

lo mejor que podemos hacer en estos momentos es cambiar nuestra

contraseña en todos aquellos sitios en los que reutilicemos la misma

empleada en Adult Friend Finder y estar atento ante la llegada de emails

para no caer en la trampa de introducir nuestras credenciales en una

web maliciosa.

Cómo explicar la presencia de nuestros

datos personales en una web de este tipo a nuestras parejas, ya lo

dejamos a la elección de cada uno/a…

Fuente: Protegerse

Comentarios

Publicar un comentario

siempre es bueno, leer tus comentarios