Arquitectura Zero Trust: no confiar en nadie

El modelo Zero Trust, cuyo nombre acuñó Forrester Research,

se basa en el hecho de que las amenazas son ubicuas, es decir, existen

dentro y fuera de la empresa. Es fundamental incluir prevención,

detección y respuesta mediante un enfoque de varias capas.

El modelo de seguridad de Zero Trust asume que los actores que no son de confianza ya existen dentro y fuera de la red. Por lo tanto, la confianza debe ser completamente eliminada de la ecuación. Zero Trust Security requiere poderosos servicios de identidad para asegurar el acceso de cada usuario a las aplicaciones e infraestructura.

Una vez que se autentica la identidad y se prueba la integridad del dispositivo, se concede la autorización y el acceso a los recursos, pero con el privilegio suficiente para realizar la tarea en cuestión. En lugar del viejo adagio "confía pero verifica", el nuevo paradigma es "nunca confíes, verifica siempre".

La seguridad efectiva de Zero Trust requiere una plataforma de identidad unificada que consta de cuatro elementos clave dentro de un solo modelo de seguridad. Combinados, estos elementos ayudan a garantizar un acceso seguro a los recursos mientras que reducen significativamente la posibilidad de acceso de los malos.

Para implementar la confianza cero en seguridad, las organizaciones deben:

Hoy en día, la forma más básica de verificar a un usuario es a través de

un nombre de usuario y contraseña. Pero, ¿cómo podemos estar seguros de

que el usuario es quien dice ser y no alguien que adivinó o falsificó

la contraseña o compró credenciales comprometidas en la Dark Web?

Se obtiene una seguridad de identidad adicional al mejorar las contraseñas con la autenticación multifactor (MFA), que usa algo que tiene, algo que sabes o algo que eres.

El nivel de confianza ganado a través de pasos de verificación adicionales determina parcialmente si se otorga el acceso y a qué nivel específico.

Los principios Zero Trust se aplican independientemente del tipo de usuario (usuario final, usuario privilegiado, TI subcontratado, socio o cliente) o el recurso al que se accede (aplicación o infraestructura). Las decisiones de acceso deben ser adaptativas y dinámicas.

Si el usuario solicita acceso desde un dispositivo registrado que usa todos los días, tiene un cierto nivel de confianza. Si intentan acceder a los servicios desde una estación de trabajo en un cibercafé que nunca han usado antes, la confianza está fuera.

La verificación de los dispositivos también implica asegurarse de que solo se permita el acceso a los dispositivos si cumplen con ciertos requisitos de seguridad: ¿Han sido registrados? ¿Se ajustan las configuraciones del dispositivo a las políticas de la empresa, como el cifrado de disco, la protección contra virus y los parches actualizados?

Primero, con Zero Trust Security, es importante limitar el movimiento lateral dentro de todos los recursos, como servidores y estaciones de trabajo, limitando a los usuarios solo al acceso que necesitan para realizar sus trabajos.

La segunda es la autorización en aplicaciones de negocios. Debido a que estas aplicaciones a menudo contienen grandes cantidades de datos críticos y debido a que generalmente son accedidas por más usuarios dentro de la organización, pueden ser objetivos más fáciles para los atacantes. Por lo tanto, es igualmente importante proporcionar solo acceso suficiente dentro de cada aplicación para que los usuarios hagan su trabajo.

Supongamos que un atacante inicia sesión en una base de datos utilizando credenciales robadas. Los privilegios del usuario se limitan al mínimo, el atacante también se limitará a lo que pueden acceder.Cuanto más críticos son los datos, menos privilegios, y con un mayor uso de MFA para garantizar la identidad.

Luego, el sistema puede reconocer automáticamente comportamientos fuera de lo común, como un usuario que intenta acceder a los recursos desde una ubicación inusual, lo que inmediatamente provoca una señal de advertencia que puede requerir una segunda forma de autenticación, todo dependerá de las políticas.

Los análisis de comportamiento se utilizan para determinar el nivel de riesgo de las transacciones individuales y decidir en tiempo real si las permite o no, proporcionando servicios de identidad con información clave que podemos indicar a los administradores.

En un modelo de Zero Trust, no se puede confiar en nadie de la red: el enfoque de seguridad más apropiado es crear un nuevo perímetro centrado en los datos alrededor de la información y protegerla con técnicas de cifrado seguro integradas con autenticación inteligente. Permitir que los usuarios accedan a los datos sin controlar su identidad desmorona todo el concepto de la seguridad.

La implementación de Zero Trust utiliza medidas de protección que facilitan la máxima visibilidad sobre los usuarios que acceden a los datos en los servidores locales y en la nube. Los datos pueden quedar accesibles únicamente tras haber evaluado todos los factores de riesgo asociados al usuario y su dispositivo de autenticación.

Las empresas ya no pueden confiar en el enfoque de "Castillo y Foso", que alguna vez fue popular.

Las empresas ya no pueden confiar en el enfoque de "Castillo y Foso", que alguna vez fue popular.

Cuando el policía interpretado por Sean Connery en "Los Intocables" instruye al personaje de Kevin Costner su primera lección sobre las formas del mundo es simple: Trust Nobody.

El mundo de la seguridad debe aplicar un enfoque igualmente contundente, especialmente cuando se trata de repensar suposiciones anticuadas sobre la confianza. El enfoque de la vieja escuela para la seguridad era autenticar y determinar la confianza de los usuarios en el borde de la red. Si se descubria que eran dignos de confianza, entraban. Si no, se bloqueaban. Desafortunadamente, nunca se puede realmente establecer una confianza completa.

Cualquier solicitud procedente de un individuo o dispositivo que intente aprovechar los recursos de estos microperímetros requiere una verificación estricta. Y mejor aún, los datos dentro de estos perímetros se han clasificado en función de la sensibilidad, cifrando los datos más sensibles. Solo los usuarios autorizados podrían acceder a estos datos de forma clara. Por supuesto, las cosas pueden cambiar rápidamente, por lo que la capacidad de monitorear a los usuarios y, en base a esta visibilidad, ajustar el acceso a los segmentos de red en función de factores como las puntuaciones de riesgo conductual, el tipo de dispositivo, la ubicación del usuario, etc. debe considerarse como parte de redes modernas Zero Trust.

La red moderna se extiende más allá del centro de datos: llega a la nube. Por lo tanto, los principios de segmentación y control de datos deben aplicarse allí también. La web también necesita ser segmentada, en función del riesgo, y los intercambios de datos y el acceso deben ser monitoreados y estrictamente controlados.

El objetivo, en todas estas áreas, es extender el acceso limitado o muy controlado a segmentos de una red para evitar la exposición a amenazas de seguridad, así como minimizar el daño potencial que los atacantes podrían infligir si penetran en la defensa corporativa.

Más allá de los controles de segmentación y acceso, el tráfico de red, independientemente de su origen, debe analizarse y supervisarse en busca de amenazas. Las puertas de enlace web, con su capacidad para escanear el tráfico cifrado que puede estar ocultando malware, están diseñados específicamente para hacer una gran cantidad de este trabajo pesado. Pueden organizar el tráfico a herramientas como sandboxes para detener las amenazas Zero Day. Las puertas de enlace de correo electrónico, pueden ayudar a detectar los ataques de phishing. Herramientas como estas, alimentadas por una inteligencia precisa de amenazas en tiempo real, deben formar parte de un enfoque de red de Zero Trust.

Un beneficio adicional: la adopción de Zero Trust también ayuda a las empresas a cumplir con los estrictos requisitos de cumplimiento a los que se enfrentan a la hora de proteger los datos y hacer cumplir los controles de identidad y acceso en dispositivos y redes.

Fuente: SeguInfo

La seguridad Zero Trust es un modelo de arquitectura de seguridad de red basado en el principio "nunca confiar, siempre comprobar".

Aunque no se trata de una teoría completamente nueva, la mayoría de

los modelos de seguridad empresarial tienden más bien al concepto "comprobar y entonces confiar".

Con estos enfoques tradicionales, cualquiera que disponga de unas

credenciales de usuario correctas podría acceder a todos los sitios

web, aplicaciones o dispositivos que desee. Estos enfoques no funcionan

en el panorama empresarial actual y, por eso, muchas organizaciones

han sufrido ataques de malware y ransomware, así como filtraciones de

datos que han afectado a sus marcas y sus ingresos.

Corría el año 2010 cuando John Kindervag, que en aquel momento era analista principal de Forrester Research Inc., creó el modelo Zero Trust Network, o Zero Trust Architecture. "En tres años, creo que Zero Trust será citado como uno de los grandes marcos en ciberseguridad", confiesa Chase Cunningham, analista principal de Forrester.

Corría el año 2010 cuando John Kindervag, que en aquel momento era analista principal de Forrester Research Inc., creó el modelo Zero Trust Network, o Zero Trust Architecture. "En tres años, creo que Zero Trust será citado como uno de los grandes marcos en ciberseguridad", confiesa Chase Cunningham, analista principal de Forrester.

¿Qué es Zero Trust?

Zero Trust es un concepto de seguridad centrado en la creencia de que las organizaciones no deben confiar automáticamente en nada dentro o fuera de sus perímetros y en su lugar deben verificar todo lo que intente conectarse a sus sistemas antes de otorgar accesoEl modelo de seguridad de Zero Trust asume que los actores que no son de confianza ya existen dentro y fuera de la red. Por lo tanto, la confianza debe ser completamente eliminada de la ecuación. Zero Trust Security requiere poderosos servicios de identidad para asegurar el acceso de cada usuario a las aplicaciones e infraestructura.

Una vez que se autentica la identidad y se prueba la integridad del dispositivo, se concede la autorización y el acceso a los recursos, pero con el privilegio suficiente para realizar la tarea en cuestión. En lugar del viejo adagio "confía pero verifica", el nuevo paradigma es "nunca confíes, verifica siempre".

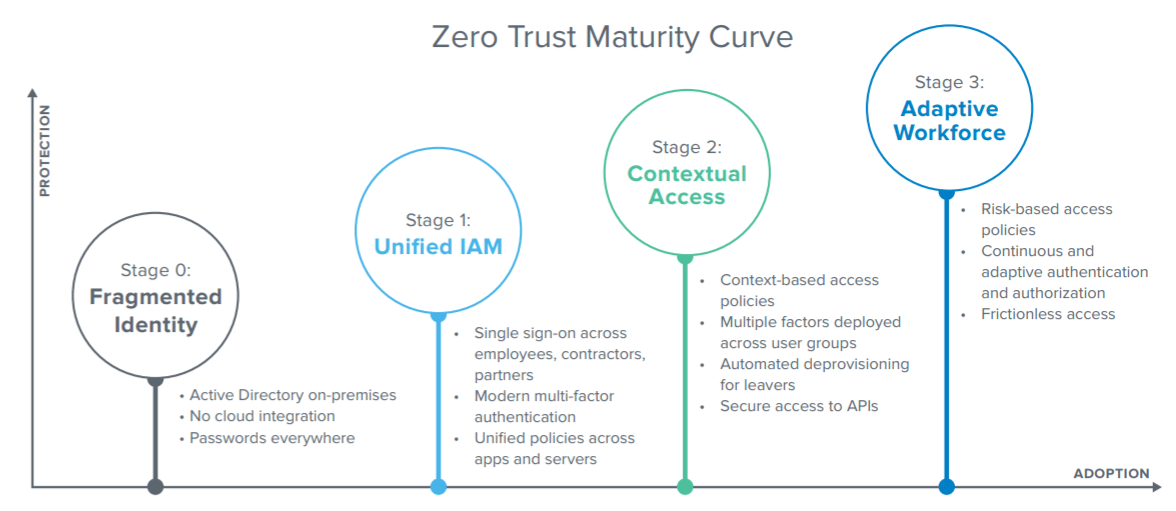

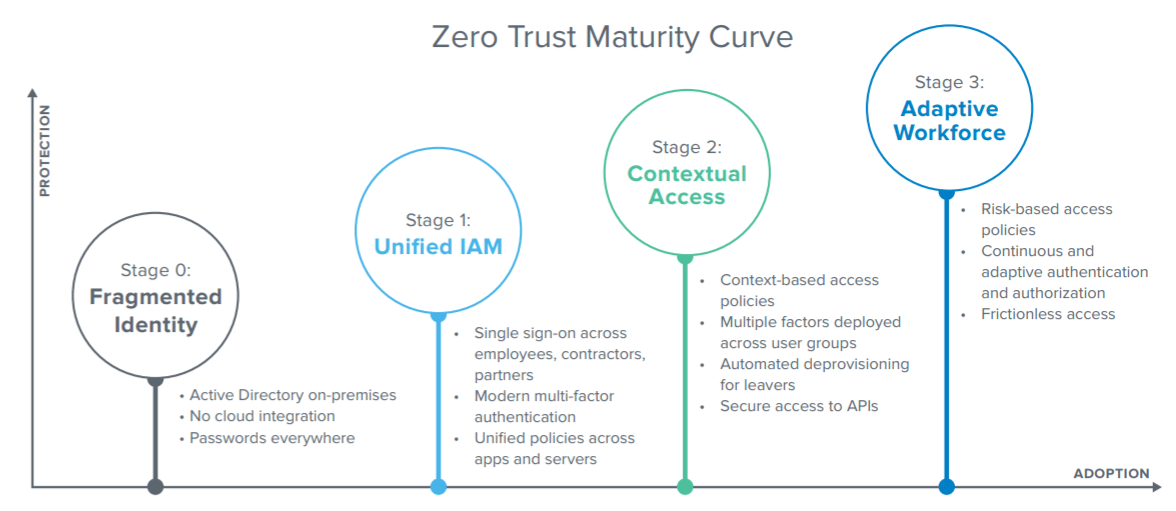

La seguridad efectiva de Zero Trust requiere una plataforma de identidad unificada que consta de cuatro elementos clave dentro de un solo modelo de seguridad. Combinados, estos elementos ayudan a garantizar un acceso seguro a los recursos mientras que reducen significativamente la posibilidad de acceso de los malos.

Para implementar la confianza cero en seguridad, las organizaciones deben:

- Verificar el usuario

- Verificar su dispositivo.

- Limitar el acceso y privilegio

- Aprender y adaptar

Cuatro claves de la seguridad Zero Trust

Los siguientes son bloques de construcción que, cuando se unifican, proporcionan un camino para lograr la confianza cero en seguridad.

1. Verificar el Usuario

Se obtiene una seguridad de identidad adicional al mejorar las contraseñas con la autenticación multifactor (MFA), que usa algo que tiene, algo que sabes o algo que eres.

El nivel de confianza ganado a través de pasos de verificación adicionales determina parcialmente si se otorga el acceso y a qué nivel específico.

Los principios Zero Trust se aplican independientemente del tipo de usuario (usuario final, usuario privilegiado, TI subcontratado, socio o cliente) o el recurso al que se accede (aplicación o infraestructura). Las decisiones de acceso deben ser adaptativas y dinámicas.

2. Verificar el dispositivo

Para lograr Zero Trust Security, los controles preventivos centrados en la identidad deben extenderse hasta el endpoint. Al igual que con los usuarios, no se puede confiar en los dispositivos sin verificar. La verificación de un dispositivo implica que el usuario verificado inscriba su dispositivo para que se reconozca.Si el usuario solicita acceso desde un dispositivo registrado que usa todos los días, tiene un cierto nivel de confianza. Si intentan acceder a los servicios desde una estación de trabajo en un cibercafé que nunca han usado antes, la confianza está fuera.

La verificación de los dispositivos también implica asegurarse de que solo se permita el acceso a los dispositivos si cumplen con ciertos requisitos de seguridad: ¿Han sido registrados? ¿Se ajustan las configuraciones del dispositivo a las políticas de la empresa, como el cifrado de disco, la protección contra virus y los parches actualizados?

3. Limitar el acceso y los privilegios

Los privilegios de usuario deben ser administrados con mucho control. Las partes malintencionadas frecuentemente se dirigen al personal con privilegios administrativos para obtener control sobre los sistemas de negocio.Primero, con Zero Trust Security, es importante limitar el movimiento lateral dentro de todos los recursos, como servidores y estaciones de trabajo, limitando a los usuarios solo al acceso que necesitan para realizar sus trabajos.

La segunda es la autorización en aplicaciones de negocios. Debido a que estas aplicaciones a menudo contienen grandes cantidades de datos críticos y debido a que generalmente son accedidas por más usuarios dentro de la organización, pueden ser objetivos más fáciles para los atacantes. Por lo tanto, es igualmente importante proporcionar solo acceso suficiente dentro de cada aplicación para que los usuarios hagan su trabajo.

Supongamos que un atacante inicia sesión en una base de datos utilizando credenciales robadas. Los privilegios del usuario se limitan al mínimo, el atacante también se limitará a lo que pueden acceder.Cuanto más críticos son los datos, menos privilegios, y con un mayor uso de MFA para garantizar la identidad.

4. Aprende y adapta

Al igual que Gartner ha sugerido con su enfoque CARTA, Zero Trust Security debe mejorar continuamente mediante el aprendizaje y la adaptación. La información sobre el usuario, el endpoint, las aplicaciones o el servidor, las políticas y todas las actividades relacionadas con ellos se pueden recopilar y enviar a un conjunto de datos que alimente el aprendizaje automático.Luego, el sistema puede reconocer automáticamente comportamientos fuera de lo común, como un usuario que intenta acceder a los recursos desde una ubicación inusual, lo que inmediatamente provoca una señal de advertencia que puede requerir una segunda forma de autenticación, todo dependerá de las políticas.

Los análisis de comportamiento se utilizan para determinar el nivel de riesgo de las transacciones individuales y decidir en tiempo real si las permite o no, proporcionando servicios de identidad con información clave que podemos indicar a los administradores.

La mentalidad de Zero Trust

Una forma de pensar en las amenazas cibernéticas es asumir que ya has sido comprometido; es que aún no lo sabes. Esa es la mentalidad necesaria en el entorno hostil de hoy. "Confiar pero verificar" lo deja desanimado y lo prepara para la gestión de crisis. Zero Trust puede parecer rígido, pero es el enfoque proactivo y arquitectónico para alinearse con las prioridades de la misión.El perímetro ha muerto

En la generación de la nube, los datos son la esencia de la arquitectura de seguridad. Los firewalls ya no son fiables, puesto que los datos confidenciales pueden ir y venir de la nube, o situarse dentro del perímetro.En un modelo de Zero Trust, no se puede confiar en nadie de la red: el enfoque de seguridad más apropiado es crear un nuevo perímetro centrado en los datos alrededor de la información y protegerla con técnicas de cifrado seguro integradas con autenticación inteligente. Permitir que los usuarios accedan a los datos sin controlar su identidad desmorona todo el concepto de la seguridad.

La implementación de Zero Trust utiliza medidas de protección que facilitan la máxima visibilidad sobre los usuarios que acceden a los datos en los servidores locales y en la nube. Los datos pueden quedar accesibles únicamente tras haber evaluado todos los factores de riesgo asociados al usuario y su dispositivo de autenticación.

Evaluación de riesgos

Misión de tecnología y poder de la información: son (y han sido) los objetivos principales para los atacantes. Zero Trust asume que su organización ha sido atacada, la pregunta es cuánto y hasta dónde. La evaluación del entorno de datos y la arquitectura es el primer paso para pasar a una arquitectura de seguridad centrada en los datos, la base central de Zero Trust.Microsegmentación

Defender el perímetro ya no es una estrategia eficaz. Zero Trust implementa métodos para localizar y aislar amenazas a través de micronúcleos, microsegmentación y visibilidad profunda para ofrecerle un enfoque organizado para identificar amenazas y limitar el impacto de cualquier infracción.Operaciones Zero Trust

Cambiar a Zero Trust es una cosa; operar en un modelo de Zero Trust es otro. Estamos en las primeras etapas de una nueva revolución tecnológica con métodos más inventivos para capitalizar la información para avanzar en el cumplimiento de la misión del negocio. Ese mismo valor extiende la superficie de amenaza. Operar en Zero Trust significa que la seguridad por diseño no se queda en una presentación, sino que es un modelo diario para proteger la misión del negocio.Por qué es necesario un modelo de seguridad Zero Trust

Los nuevos procesos empresariales han creado nuevas superficies de ataque, y los perímetros de seguridad corporativos han dejado de tener sentido. Las aplicaciones, los usuarios y los dispositivos han empezado a operar fuera del perímetro, por lo que este ya no es un sistema de seguridad empresarial de confianza. Ahora es necesario proteger las aplicaciones, los datos, los usuarios y los dispositivos allí donde se encuentren.Profundizar en Zero Trust

Las empresas ya no pueden confiar en el enfoque de "Castillo y Foso", que alguna vez fue popular.

Las empresas ya no pueden confiar en el enfoque de "Castillo y Foso", que alguna vez fue popular. Cuando el policía interpretado por Sean Connery en "Los Intocables" instruye al personaje de Kevin Costner su primera lección sobre las formas del mundo es simple: Trust Nobody.

El mundo de la seguridad debe aplicar un enfoque igualmente contundente, especialmente cuando se trata de repensar suposiciones anticuadas sobre la confianza. El enfoque de la vieja escuela para la seguridad era autenticar y determinar la confianza de los usuarios en el borde de la red. Si se descubria que eran dignos de confianza, entraban. Si no, se bloqueaban. Desafortunadamente, nunca se puede realmente establecer una confianza completa.

La red en Zero Trust

En una red Zero Trust, nadie tiene un pase libre, incluso si se encuentran dentro del perímetro de la red. De hecho, no hay realmente un perímetro de red. La red se ha segmentado y, a continuación, se ha segmentado de nuevo. ¿El resultado? Una red microsegmentada, con muchos perímetros diminutos.Cualquier solicitud procedente de un individuo o dispositivo que intente aprovechar los recursos de estos microperímetros requiere una verificación estricta. Y mejor aún, los datos dentro de estos perímetros se han clasificado en función de la sensibilidad, cifrando los datos más sensibles. Solo los usuarios autorizados podrían acceder a estos datos de forma clara. Por supuesto, las cosas pueden cambiar rápidamente, por lo que la capacidad de monitorear a los usuarios y, en base a esta visibilidad, ajustar el acceso a los segmentos de red en función de factores como las puntuaciones de riesgo conductual, el tipo de dispositivo, la ubicación del usuario, etc. debe considerarse como parte de redes modernas Zero Trust.

La red moderna se extiende más allá del centro de datos: llega a la nube. Por lo tanto, los principios de segmentación y control de datos deben aplicarse allí también. La web también necesita ser segmentada, en función del riesgo, y los intercambios de datos y el acceso deben ser monitoreados y estrictamente controlados.

El objetivo, en todas estas áreas, es extender el acceso limitado o muy controlado a segmentos de una red para evitar la exposición a amenazas de seguridad, así como minimizar el daño potencial que los atacantes podrían infligir si penetran en la defensa corporativa.

Más allá de los controles de segmentación y acceso, el tráfico de red, independientemente de su origen, debe analizarse y supervisarse en busca de amenazas. Las puertas de enlace web, con su capacidad para escanear el tráfico cifrado que puede estar ocultando malware, están diseñados específicamente para hacer una gran cantidad de este trabajo pesado. Pueden organizar el tráfico a herramientas como sandboxes para detener las amenazas Zero Day. Las puertas de enlace de correo electrónico, pueden ayudar a detectar los ataques de phishing. Herramientas como estas, alimentadas por una inteligencia precisa de amenazas en tiempo real, deben formar parte de un enfoque de red de Zero Trust.

¿Vale la pena?

Pero, ¿por qué poner el tiempo y el esfuerzo -y especialmente inversión- para renovar la red de acuerdo a una postura de Zero Trust? Las organizaciones que he visto adoptando Zero Trust han hecho el cálculo y han determinado que el costo de una violación superaría los desembolsos necesarios para cumplir con una postura de Zero Trust. Entienden que si se produce una infracción, el impacto se minimizaría en gran medida debido a la segmentación de la red y el aislamiento de datos que se ha puesto en marcha.Un beneficio adicional: la adopción de Zero Trust también ayuda a las empresas a cumplir con los estrictos requisitos de cumplimiento a los que se enfrentan a la hora de proteger los datos y hacer cumplir los controles de identidad y acceso en dispositivos y redes.

Fuente: SeguInfo

Comentarios

Publicar un comentario

siempre es bueno, leer tus comentarios