Metasploit lanza exploit y módulo para #BlueKeep

Los desarrolladores Metasploit han lanzado un exploit para la vulnerabilidad de Windows BlueKeep.

Mientras que otros investigadores de seguridad han lanzado sólo el

código de la prueba de concepto, este exploit es lo suficientemente

avanzado como para lograr la ejecución del código en sistemas remotos.

BlueKeep, también conocido como CVE-2019-0708, es una vulnerabilidad en el servicio de protocolo de escritorio remoto (RDP) en versiones "antiguas" del sistema operativo Windows: Windows XP, Windows 2003, Windows 7, Windows Server 2008 y Windows Server 2008 R2.

Microsoft parcheó BlueKeep en mayo de 2019 y advirtió a los usuarios que apliquen los parches lo antes posible. La vulnerabilidad es descripta como "wormable",

es decir que puede propagarse de manera similar a la forma en que el

exploit EternalBlue ayudó a que el ransomware WannaCry se propagara a

millones de computadoras en 2017. Desde que se hizo público, la

comunidad de ciberseguridad ha estado conteniendo el aliento colectivo

por el lanzamiento de un primer exploit BlueKeep "armado", temiendo que

pueda ser abusado de la misma manera y ayudar a potenciar un brote

global de malware.

Microsoft ha dicho repetidamente a los usuarios que apliquen parches, e incluso la Agencia de Seguridad Nacional de EE.UU. (NSA), el Departamento de Seguridad Nacional, la Agencia de Seguridad Cibernética BSI de Alemania, el Centro de Seguridad Cibernética de Australia y el Centro Nacional de Seguridad Cibernética del Reino Unido han emitido alertas que instan a los usuarios y las empresas a parchear versiones anteriores de Windows.

Varias empresas de ciberseguridad e investigadores de seguridad han desarrollado exploits de BlueKeep, pero todos se negaron a publicar el código, temiendo sus consecuencias. En julio, la comunidad de infosec tuvo un primer susto cuando la compañía Immunity comenzó a vender un exploit privado de BlueKeep. Sin embargo, se mantuvo privado y nunca se filtró.

A diferencia de las decenas de exploits de prueba de concepto de BlueKeep que se han cargado en GitHub en los últimos meses, este sí módulo puede lograr ejecución del código. Sin embargo, el módulo Metasploit ha sido un tanto "controlado". Actualmente solo funciona en modo "manual", lo que significa que necesita la interacción del usuario para ejecutarse correctamente.

Los operadores de Metasploit deben alimentarlo con un parámetro con información sobre el sistema al que desean apuntar. Esto significa que el exploit no se puede usar (aún) de manera automatizada como un gusano, pero funciona para ataques dirigidos.

Además, el módulo BlueKeep de Metasploit sólo funciona con versiones de 64 bits de Windows 7 y Windows 2008 R2, pero no con las otras versiones de Windows que también son vulnerables a BlueKeep. Este pequeño hecho también reduce su posible uso para actividades criminales, aunque no lo descarta.

Según un análisis de BinaryEdge, todavía hay 700.000 sistemas

vulnerables a BlueKeep expuestos en Internet, y posiblemente millones

más dentro de las redes y detrás de los firewall.

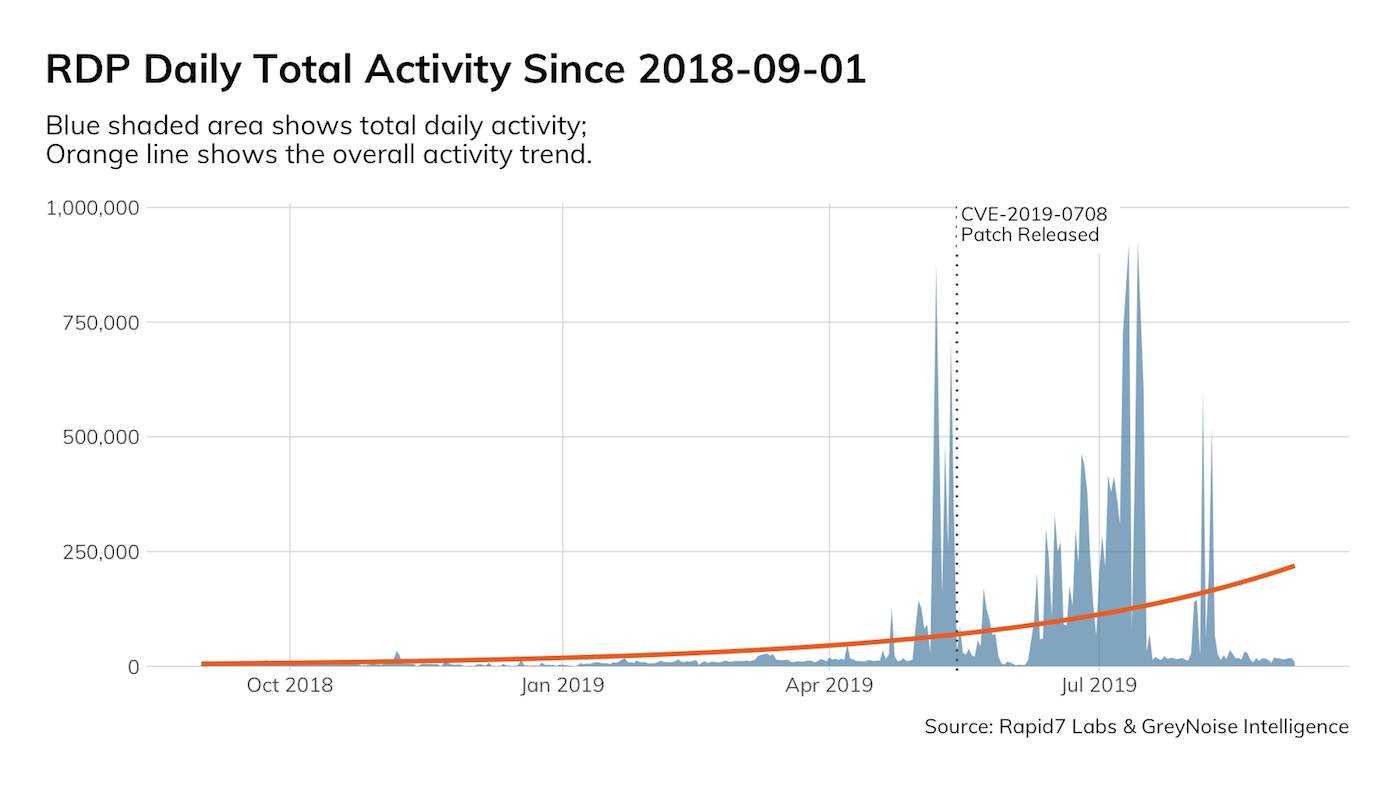

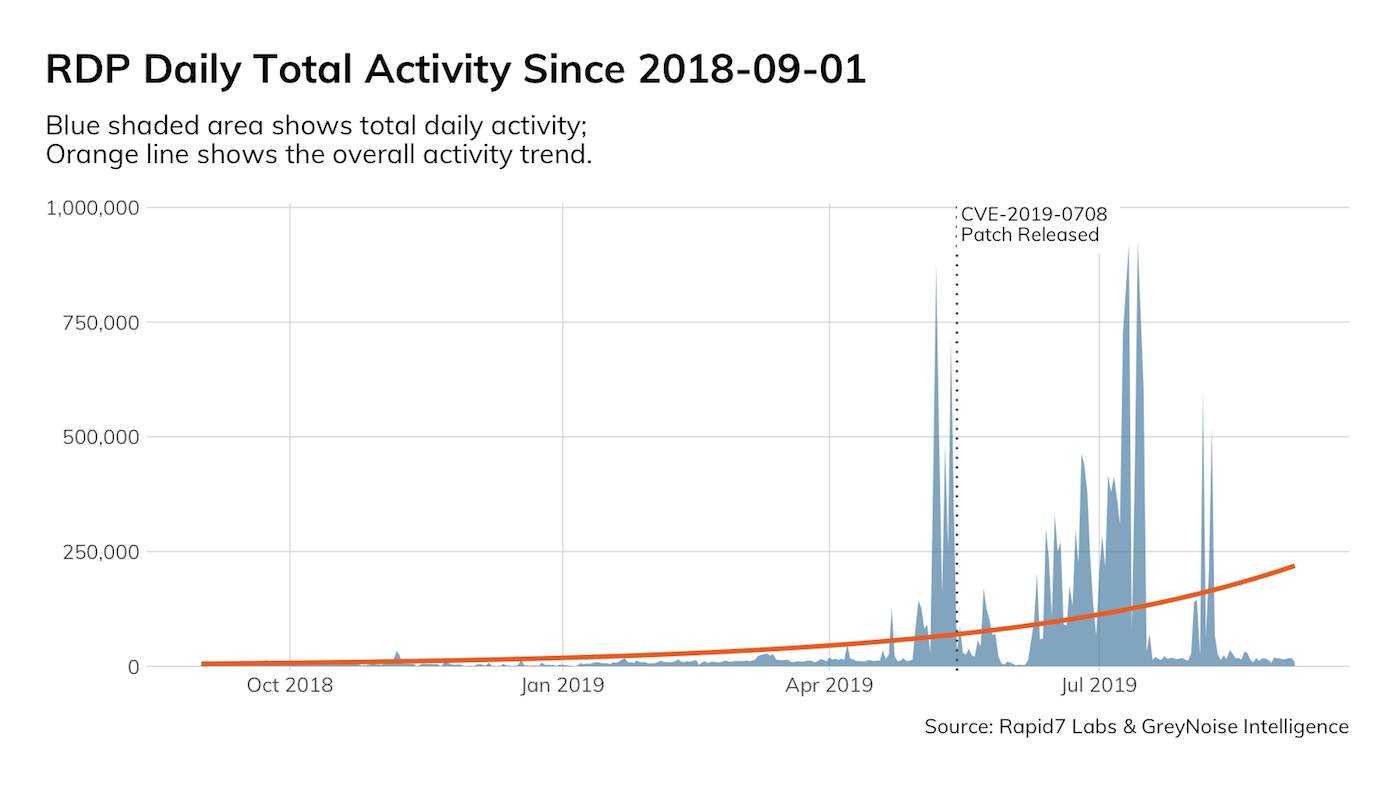

Si bien las defensas específicas y la detección contra este exploit en particular son útiles, las nuevas vulnerabilidades RDP de la familia "DejaBlue" han subrayado este protocolo en general como un riesgo. La complejidad inherente del protocolo sugiere que los errores conocidos hoy en día no serán los últimos, particularmente porque los desarrolladores e investigadores de exploits ahora tienen una comprensión más matizada de RDP y sus debilidades. La explotación continua es probable, al igual que la mayor sofisticación de explotación.

Fuente: SeguInfohttps://blog.segu-info.com.ar/2019/09/metasploit-lanza-exploit-y-modulo-para.html?utm_source=feedburner&utm_medium=email&utm_campaign=Feed%3A+NoticiasSeguridadInformatica+%28Noticias+de+Seguridad+de+la+Informaci%C3%B3n%29

BlueKeep, también conocido como CVE-2019-0708, es una vulnerabilidad en el servicio de protocolo de escritorio remoto (RDP) en versiones "antiguas" del sistema operativo Windows: Windows XP, Windows 2003, Windows 7, Windows Server 2008 y Windows Server 2008 R2.

Microsoft ha dicho repetidamente a los usuarios que apliquen parches, e incluso la Agencia de Seguridad Nacional de EE.UU. (NSA), el Departamento de Seguridad Nacional, la Agencia de Seguridad Cibernética BSI de Alemania, el Centro de Seguridad Cibernética de Australia y el Centro Nacional de Seguridad Cibernética del Reino Unido han emitido alertas que instan a los usuarios y las empresas a parchear versiones anteriores de Windows.

Varias empresas de ciberseguridad e investigadores de seguridad han desarrollado exploits de BlueKeep, pero todos se negaron a publicar el código, temiendo sus consecuencias. En julio, la comunidad de infosec tuvo un primer susto cuando la compañía Immunity comenzó a vender un exploit privado de BlueKeep. Sin embargo, se mantuvo privado y nunca se filtró.

Nuevo módulo BlueKeep Metasploit

Ahora, Rapid7, la firma de ciberseguridad detrás de Metasploit, publicó un exploit de BlueKeep como un módulo más de Metasploit y disponible para todos (video).A diferencia de las decenas de exploits de prueba de concepto de BlueKeep que se han cargado en GitHub en los últimos meses, este sí módulo puede lograr ejecución del código. Sin embargo, el módulo Metasploit ha sido un tanto "controlado". Actualmente solo funciona en modo "manual", lo que significa que necesita la interacción del usuario para ejecutarse correctamente.

Los operadores de Metasploit deben alimentarlo con un parámetro con información sobre el sistema al que desean apuntar. Esto significa que el exploit no se puede usar (aún) de manera automatizada como un gusano, pero funciona para ataques dirigidos.

Además, el módulo BlueKeep de Metasploit sólo funciona con versiones de 64 bits de Windows 7 y Windows 2008 R2, pero no con las otras versiones de Windows que también son vulnerables a BlueKeep. Este pequeño hecho también reduce su posible uso para actividades criminales, aunque no lo descarta.

700.000 sistemas aún vulnerables

A pesar de que hoy se lanzó un módulo, los expertos en seguridad no esperan ver campañas de malware o hacks aprovechados de inmediato. Sin embargo, para cuando los atacantes se acostumbren al nuevo módulo, todavía habrá muchos sistemas vulnerables. Esto se debe a que a pesar de haber tenido casi cuatro meses para parchear la vulnerabilidad de BlueKeep, la mayoría de los usuarios y compañías no pudieron aplicar los parches de Microsoft.

Si bien las defensas específicas y la detección contra este exploit en particular son útiles, las nuevas vulnerabilidades RDP de la familia "DejaBlue" han subrayado este protocolo en general como un riesgo. La complejidad inherente del protocolo sugiere que los errores conocidos hoy en día no serán los últimos, particularmente porque los desarrolladores e investigadores de exploits ahora tienen una comprensión más matizada de RDP y sus debilidades. La explotación continua es probable, al igual que la mayor sofisticación de explotación.

Fuente: SeguInfohttps://blog.segu-info.com.ar/2019/09/metasploit-lanza-exploit-y-modulo-para.html?utm_source=feedburner&utm_medium=email&utm_campaign=Feed%3A+NoticiasSeguridadInformatica+%28Noticias+de+Seguridad+de+la+Informaci%C3%B3n%29

Comentarios

Publicar un comentario

siempre es bueno, leer tus comentarios