Bono de combustible de Shell: análisis de este engaño que circula en WhatsApp

Está circulando a través de WhatsApp un engaño en el que se suplanta la identidad de Shell para hacer creer a los usuarios que la compañía está regalando bonos de combustible gratis por tres meses.

Analizamos una nueva campaña de ingeniería social que no solo busca robar información personal de sus víctimas, sino también instalar un adware en sus equipos. Como se observa en la Imagen 1, se trata de un engaño que circula a través de WhatsApp que consiste en un mensaje en el cual se intenta suplantar la identidad de la compañía Shell para hacerle creer a las potenciales víctimas que la misma está regalando nafta gratis debido a supuestos problemas de almacenamiento.

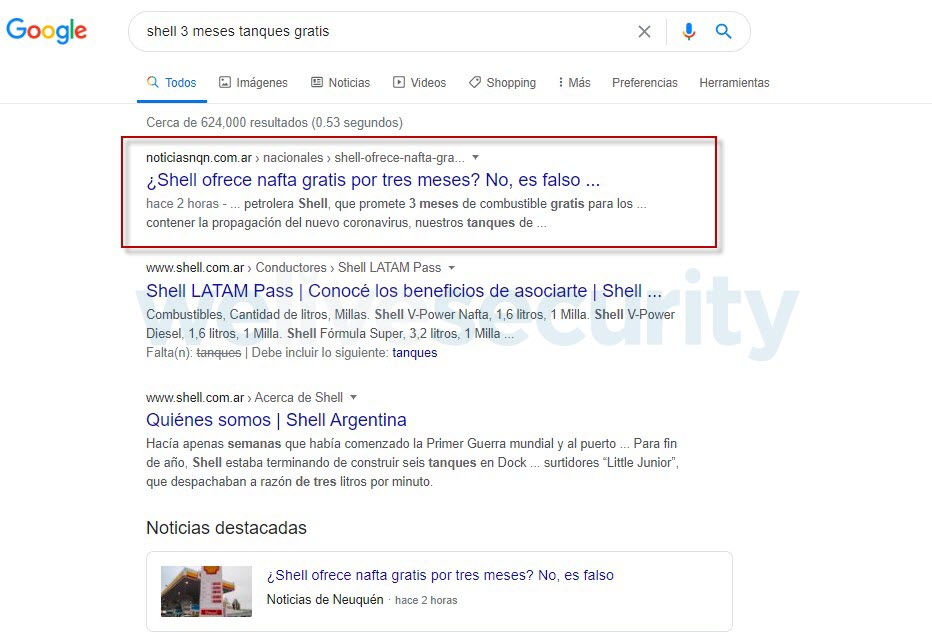

Si al receptor no le llama la atención que el mensaje no haga ninguna referencia a un país o región en el que ocurre este problema de falta de espacio de almacenamiento, si presta atención al enlace se dará cuenta que está frente a un engaño, dado que la dirección no tiene relación con el sitio oficial de Shell. Como se aprecia en la Imagen 2, será suficiente con realizar una búsqueda en Google para confirmar que se trata de un engaño que ya ha sido reportado.

Sin embargo, en caso de que el usuario acceda al enlace se encontrará con la siguiente página.

La campaña explica que se trata de un beneficio que consiste en tres meses de combustible gratis por parte de Shell para aquellos que regresan a su actividad laboral o académica a raíz de la flexibilización del período de aislamiento obligatorio. Según observamos en Google Trends, en los últimos siete días el país desde el que se buscó más información sobre este supuesto beneficio fue Argentina, país que casualmente ha estado flexibilizando la cuarentena para algunos sectores de la economía.

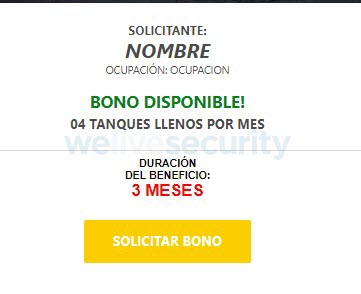

Por otra parte, como se puede observar en la Imagen 4, para solicitar el beneficio es necesario registrarse ingresando el nombre y la ocupación.

Una vez ingresados estos datos (como se puede observar el nombre y la ocupación son ficticios), sin ningún tipo de validación el proceso continúa y nos indica que, a partir de los datos ingresados, podemos solicitar un un bono equivalente a cuatro tanques de combustible llenos por mes durante los próximos tres meses. Sin dudas, algo demasiado bueno para ser verdad.

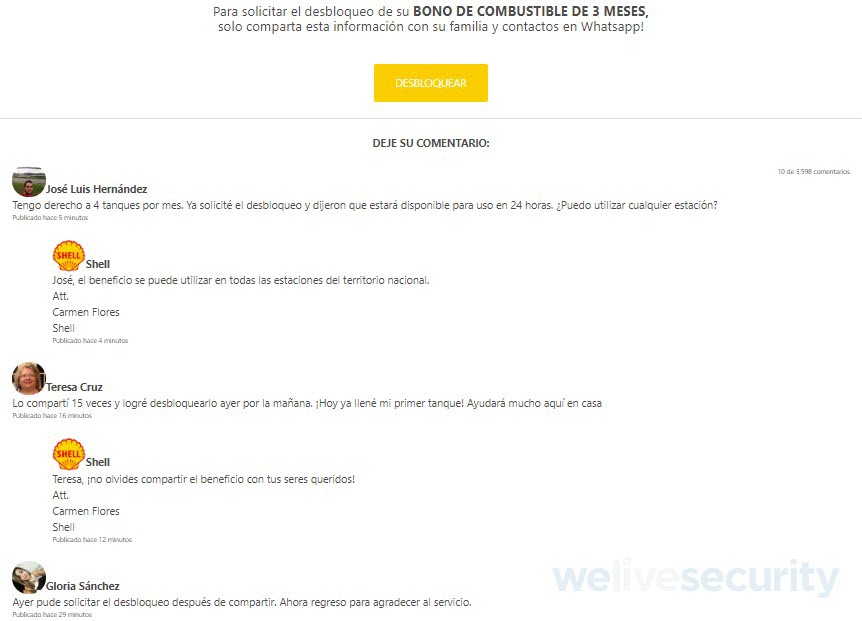

Tal como hemos visto en otras campañas de phishing, en su intento por darle mayor credibilidad, el engaño muestra una sección con comentarios donde supuestos beneficiarios de este bono confirman el beneficio.

Tras completar estos pasos, se solicita a la potencial víctima realizar un paso más para acceder al bono: compartir el mensaje con 15 contactos de WhatsApp. El objetivo de esto es lograr distribuir la campaña a la mayor cantidad de usuarios posible.

Imagen 7. Instancia en la que se solicita compartir el mensaje con sus contactos para acceder al beneficio

El sistema verifica que se cumpla con el pedido de distribución y al terminar la acción muestra al usuario una pantalla en la que le advierte que su dispositivo ha sido infectado por un virus.

Imagen 8. Falsa alerta intenta engañar al usuario al hacerle creer que su dispositivo fue infectado con un código malicioso

Luego se despliega otra pantalla indicándole que debe descargar la aplicación “Virus Hunter 2020”; una supuesta solución de seguridad que ayudará al usuario a desinfectar su dispositivo.

Imagen 9. Pantalla que se despliega a la víctima sugiriendo que instale una app que promete mejorar el desempeño de su dispositivo

Como hemos reportado anteriormente, Google Play no siempre logra evitar que se suban a la tienda aplicaciones maliciosas o de dudosa reputación. En este sentido, hace un tiempo atrás el investigador de ESET, Lukas Stefanko, reportó la existencia de una gran cantidad de apps de seguridad de dudosa reputación cuya verdadera intención es desplegar publicidad en los dispositivos de las víctimas más que ofrecer una solución de seguridad. Si bien al leer los comentarios muchos parecen haber sido creados por bots, también se pueden encontrar mensajes que parecen ser de usuarios legítimos que advierten que se han visto forzados a descargar esta aplicación que despliega publicidad no deseada.

Otro dato a destacar es la cantidad de permisos que solicita esta aplicación que sorprendentemente tuvo más de 10 millones de descargas. Al abrir el detalle de los permisos en Google Play nos encontramos que solicita permisos que no tienen relación con su funcionalidad, como son el acceso a la ubicación, acceso a la cámara del dispositivo para tomar fotografías y videos, información sobre la conexión a Wi-Fi, así como acceso a fotos y otros archivos multimedia, entre otros.

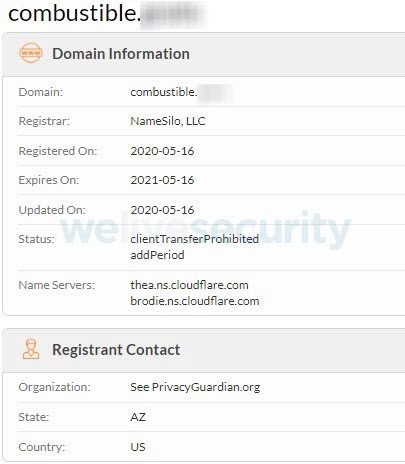

Datos del dominio que aloja el engaño

Luego de revisar los dominios utilizado para alojar el falso sitio corroboramos que los mismos se registraron en los últimos días, aunque la información del registrante está oculta. Si se tratara de un dominio legítimo esta información estaría visible. Vale la pena mencionar que uno de los dominios utilizados intenta engañar a los usuarios utilizando técnicas propias de los ataques homográficos, como es el uso de caracteres que al momento de incluirse en una URL dan la sensación de ser la misma URL que la del sitio oficial de la compañía, cuando no lo es. Por otra parte, los servidores utilizan certificados SSL, lo cual demuestra, una vez más, ya no es suficiente basarnos en el uso de certificados SSL para considerar que un sitio es seguro.

- Imagen 11. Datos de los dominios utilizados para alojar el engaño

Recomendaciones de seguridad

Como siempre decimos, además de contar con una solución confiable de seguridad en el dispositivo móvil, para evitar ser víctima de este tipo de engaños es importante que los usuarios recuerden no hacer clic en correos sospechosos o mensajes de WhatsApp que ofrecen beneficios que son demasiado buenos para ser verdad, mucho menos abrir o hacer clic en adjuntos o enlaces que formen parte de estos mensajes que suelen llegar de manera inesperada.

Por último, cabe destacar que al enterarse de este engaño Shell emitió un comunicado alertando sobre la circulación de esta campaña a través de las redes sociales en la que suplantan su identidad con el objetivo de obtener información personal de las víctimas.

Fuente: WeLiveSecurity

Comentarios

Publicar un comentario

siempre es bueno, leer tus comentarios