Conexión entre grupos de cibercrimen: servicios, distribución y monetización

Los informes de ciberseguridad a menudo hablan de los actores de amenazas y sus operaciones de malware y hacking como eventos independientes, pero, en realidad, el ecosistema de ciberdelincuencia es mucho más pequeño y mucho más interconectado de lo que la gente común podría darse cuenta.

Los grupos de delincuentes informáticos a menudo tienen cadenas de suministro complejas, como empresas de software reales, y regularmente desarrollan relaciones con el resto del ecosistema de delitos para adquirir acceso a tecnología esencial que permite sus operaciones o maximiza sus ganancias.

En su Informe de amenaza global 2021, publicado por la firma de seguridad CrowdStrike resumió, por primera vez, algunas de las conexiones que existen actualmente en la clandestinidad del ciberdelito entre varios operadores de delitos electrónicos.

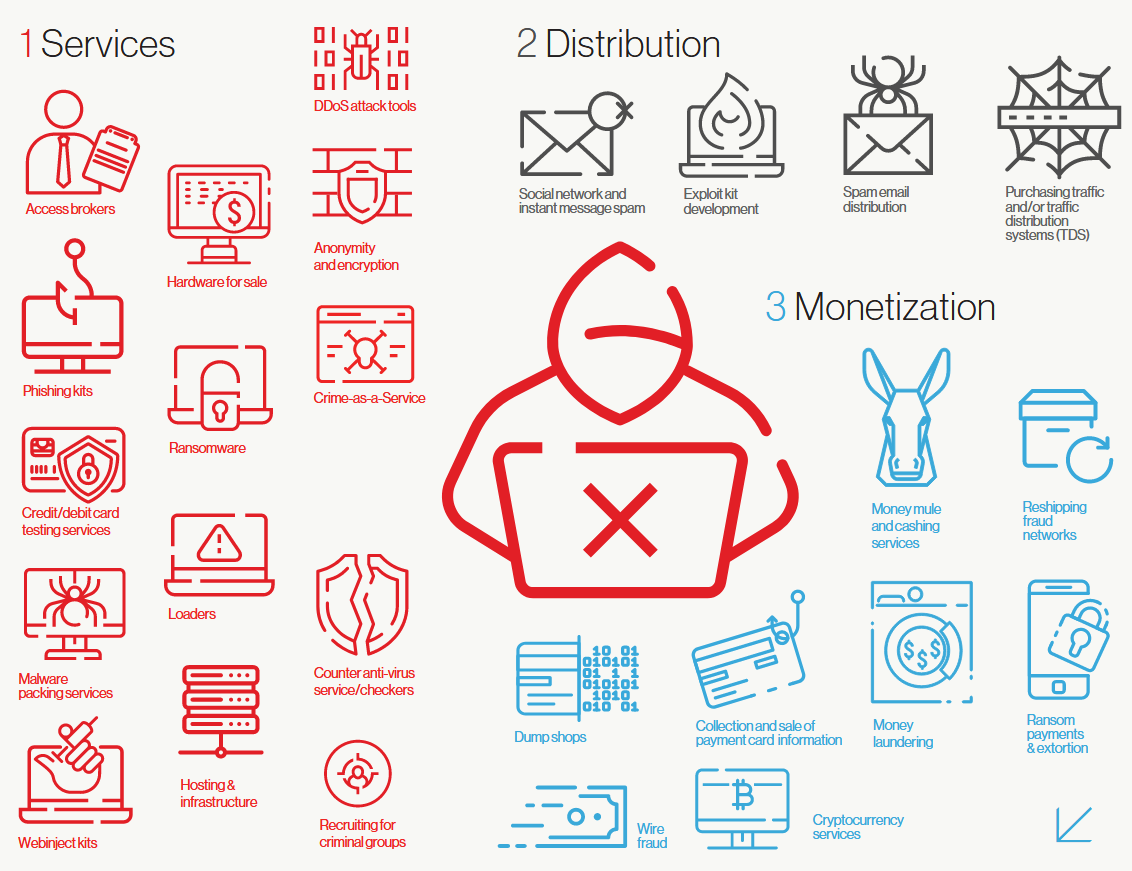

Según la empresa, estas tecnologías de terceros se pueden clasificar en tres categorías: servicios, distribución y monetización.

Desglosando cada uno, la categoría de SERVICIOS generalmente incluye:

- Agentes de acceso (brokers): actores que violan las redes corporativas y venden el acceso a la red interna de una empresa a otras bandas.

- Herramientas de ataque DDoS: también conocidas como DDoS por contrato, estos grupos brindan acceso a paneles basados en la web desde donde cualquiera puede lanzar un ataque DDoS contra un objetivo.

- Anonimato y cifrado: actores que venden acceso a redes proxy y VPN privadas, para que los delincuentes informáticos puedan disfrazar su ubicación y el origen de sus ataques.

- Kits de phishing: actores que crean y mantienen kits de phishing, herramientas basadas en web que se utilizan para automatizar los ataques de phishing y la recopilación de credenciales robadas a las víctimas.

- Hardware a la venta: actores que venden hardware a medida, como skimmers de cajeros automáticos, dispositivos de rastreo de redes y más.

- Ransomware y Ransomware-as-a-Service (RaaS): estos grupos venden acceso a variantes de ransomware o un panel basado en la web donde otras bandas pueden crear su propio ransomware personalizado.

- Crime-as-a-Service: similar a RaaS, pero estos grupos brindan acceso a troyanos bancarios u otras formas de malware.

- Loaders: también conocidos como "instaladores de bots", son actores que ya infectaron computadoras, teléfonos inteligentes y servidores con su propio malware y ofrecen "cargar / instalar" el malware de otro grupo en el mismo sistema, para que el otro grupo pueda monetizarlo. a través de ransomware, troyanos bancarios, ladrones de información, etc.

- Verificadores y servicios antivirus: estos son portales web privados donde los desarrolladores de malware pueden cargar sus muestras y hacer que las prueben con los motores de los sistemas antivirus modernos sin temor a que la detección del malware se comparta con el fabricante del antivirus.

- Servicios de empaque de malware: son herramientas basadas en la web o en el escritorio que los desarrolladores de malware utilizan para codificar el código de sus variantes de malware y dificultar la detección por parte del software antivirus.

- Servicios de prueba de tarjetas de crédito / débito: estas son herramientas que los delincuentes informáticos utilizan para probar si los números de tarjetas de pago que adquirieron están en un formato válido y si la tarjeta es (todavía) válida.

- Kits de WebInject: son herramientas especializadas, generalmente utilizadas junto con troyanos bancarios, para permitir que una banda de troyanos bancarios inserte un código malicioso en el navegador de una víctima mientras visita un sitio de banca electrónica (o cualquier otro).

- Hospedaje e infraestructura: también conocidos como proveedores de hospedaje a prueba de balas (Bulletproof Hosting), su nombre es evidente ya que brindan una infraestructura de hospedaje web privada diseñada específicamente para bandas criminales.

- Reclutamiento con fines delictivos: son grupos especializados que reclutan, sobornan o engañan a ciudadanos normales para que participen en una operación de ciberdelito (por ejemplo, alguien que viaja a los EE.UU. en un intento de sobornar a un empleado de Tesla para que ejecute una herramienta maliciosa dentro de la empresa la red).

Por otro lado, los servicios de DISTRIBUCIÓN incluyen los siguientes:

- Grupos que ejecutan campañas de spam en redes sociales o aplicaciones de mensajería instantánea.

- Grupos especializados en distribución de correo no deseado.

- Grupos que desarrollan y venden kits de explotación.

- Grupos que compran tráfico de sitios hackeados y lo distribuyen a páginas web maliciosas que suelen alojar kits de explotación, estafas de soporte técnico, estafas financieras, kits de phishing y otros.

En cuanto a los servicios de MONETIZACIÓN, esta categoría generalmente incluye:

- Servicios de mula: grupos que ofrecen presentarse físicamente y retirar dinero de cajeros automáticos hackeados, recibir dinero en sus cuentas bancarias y redirigirlo a los delincuentes, su servicio de fraude de reenvío o lavado de dinero preferido.

- Blanqueo de dinero: grupos que a menudo operan redes de empresas fantasmas a través de las cuales mueven fondos de cuentas bancarias hackeadas, retiros de efectivo en cajeros automáticos o robos de criptomonedas. Algunos servicios de lavado de dinero también operan en la web oscura como servicios de mezcla de Bitcoin (mixing).

- Redes de fraude de reenvío: grupos que toman fondos robados, compran productos reales, envían los productos a otro país. Los productos, generalmente artículos de lujo como automóviles, productos electrónicos o joyas, se revenden y se convierten en moneda fiduciaria limpia que se transfiere a los delincuentes informáticos que contrataron sus servicios.

- Dumps de tiendas: grupos que venden datos de empresas hackeadas a través de sitios web especializados y canales de redes sociales.

- Pagos de rescates y extorsión: grupos especializados en extorsionar a las víctimas y que pueden ser contratados por otras pandillas en posesión de datos robados.

- Recopilación y venta de información de tarjetas de pago: también conocidas como tiendas de tarjetas, suelen ser foros donde los grupos de delitos informáticos van a vender datos de tarjetas de pago robadas.

- Servicios de criptomonedas: una forma de lavado de dinero, estos servicios ofrecen "mezclar" fondos robados y ayudar a los delincuentes informáticos a perder el rastro de los fondos robados.

- Fraude electrónico: como su nombre lo indica, grupos que se especializan en realizar fraude electrónico, como las estafas BEC.

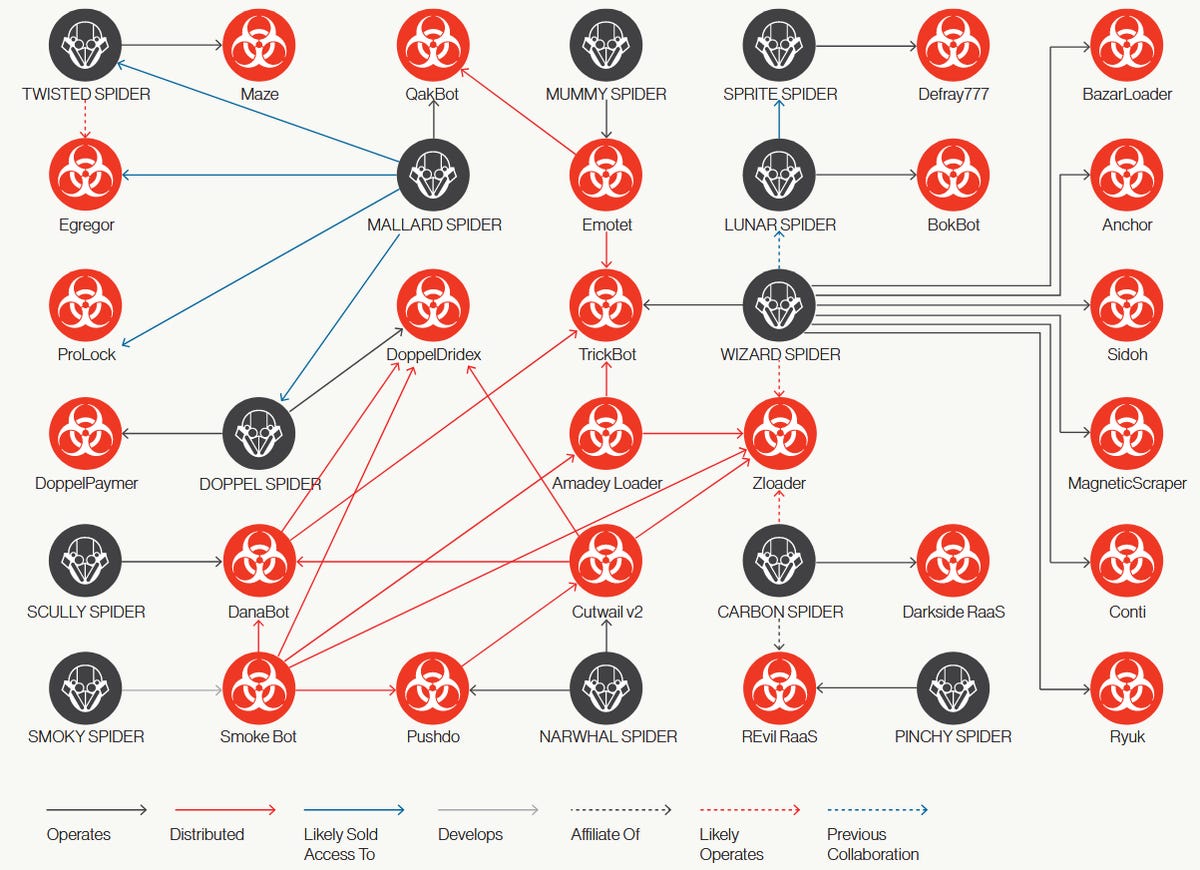

Hacer un seguimiento de todas las conexiones entre los grupos y sus proveedores y quién trabaja con quién es casi imposible hoy en día debido al amplio uso de canales de comunicación cifrados entre las partes.

Sin embargo, en el ámbito de los ataques de malware, se pueden observar algunos signos de cooperación por la forma en que el malware pasa de los atacantes a los hosts infectados.

Aunque estas conexiones nunca se pueden verificar por completo, también es bastante obvio que cuando el malware Emotet está descargando el malware TrickBot, las dos bandas están cooperando como parte de un mecanismo de "carga" proporcionado por el equipo Emotet para la banda TrickBot.

La compañía usa su propia nomenclatura para los grupos de delitos electrónicos, por lo que algunos nombres de grupos pueden sonar diferentes a los que hemos visto antes. Sin embargo, CrowdStrike también proporciona un índice interactivo para que cualquiera pueda aprender más sobre cada grupo y vincularlo a los nombres utilizados por otras empresas.

Lo que muestra el gráfico anterior es que los facilitadores juegan un papel tan importante en las intrusiones cibernéticas como los grupos que ejecutan la intrusión. Como señaló Chainalysis en un informe separado el mes pasado, las agencias de aplicación de la ley tienen más probabilidades de lograr mejores resultados en la interrupción de las operaciones de ciberdelincuencia cuando se dirigen a estos proveedores de servicios compartidos, ya que podrían terminar interrumpiendo las actividades de múltiples grupos de ciberdelincuencia a la vez.

Además, también hay otros beneficios. Por ejemplo, si bien las bandas de delincuencia cibernética de primer nivel a menudo tienen seguridad operativa de primer nivel (OpSec) y no revelan ningún detalle sobre sus operaciones, dirigirse a los habilitadores de nivel inferior, que no siempre protegen sus identidades, podría proporcionar a las agencias de aplicación de la ley con datos que podrían ayudarlos a desenmascarar y localizar a los grupos más grandes.

Fuente: SeguInfo

Comentarios

Publicar un comentario

siempre es bueno, leer tus comentarios