Cómo los delincuentes explotan rápidamente vulnerabilidades

Constantemente aparecen vulnerabilidades que pueden ser aprovechadas por los ciberdelincuentes. Hablamos de fallos de seguridad que surgen en nuestros sistemas operativos, los dispositivos que usamos, los programas que tenemos instalados. Esto puede poner en riesgo nuestra información personal, servir como puerta de entrada a la red, robo de contraseñas.

Los delincuentes informáticos saben de la importancia de estas brechas. Esto hace que estén constantemente rastreando la red en busca de estos fallos.

Podemos decir que es una lucha permanente entre las organizaciones que buscan vulnerabilidades para corregirlas y aquellos que su búsqueda se basa en intentar atacar.

Según un informe de Palo Alto Networks, las empresas encargadas de la seguridad informática tardan de media 12 horas en detectar una nueva vulnerabilidad.

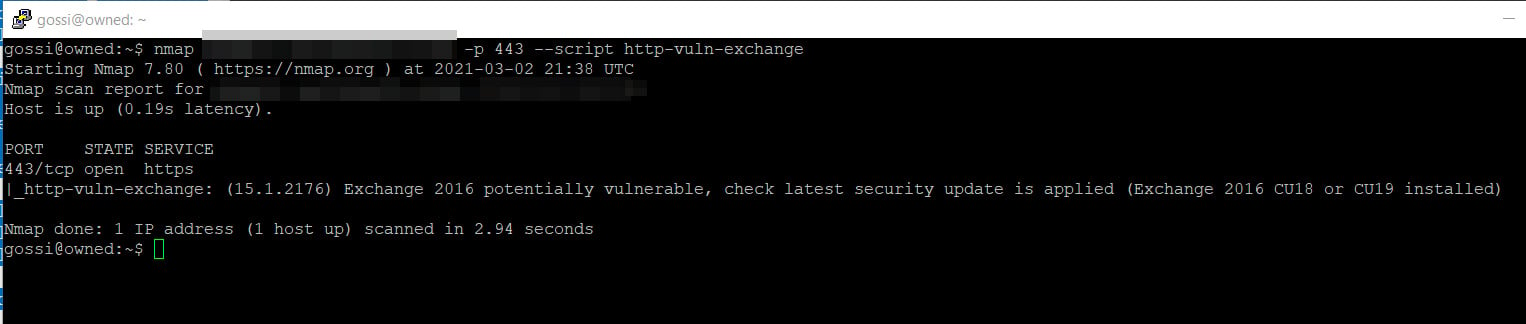

Por ejemplo, un simple script es capaz de mostrar Microsoft Exchange vulnerables:

Para obtener más información sobre la gestión de la superficie de ataque y cómo garantizar que su organización sea segura, se puede leer el informe sobre amenazas en las superficie de ataque y la conferencia de RSA 2021 por Tim Junio, Vicepresidente Senior, Cortex, Palo Alto Networks, llamado, "The Internet Is Small: Own Your Attack Surface Before Somebody Else".

El escritorio remoto, un vector de ataque muy importante

Este mismo grupo de investigadores de seguridad indica que casi un tercio de todos los ataques que se basan en vulnerabilidades están presentes en el escritorio remoto. Es algo que ha ganado un peso muy importante en los últimos años.

Esto es muy utilizado por los delincuentes informáticos para lanzar ataques como el ransomware y también se basan en servidores mal configurados o vulnerabilidades de día cero en determinadas aplicaciones.

Hemos mencionado que una organización puede tardar hasta 12 horas en detectar y corregir una vulnerabilidad. Sin embargo los atacantes pueden tardar apenas 15 minutos en muchos casos desde que se detecta un problema. Desde que salta la noticia de que hay un fallo que afecta a un servidor determinado, a un sistema o programa, puede pasar muy poco tiempo hasta que llevan a cabo ataques.

Por tanto, podemos decir que los ciberdelincuentes en muchas ocasiones se adelantan a las medidas de seguridad para aprovecharse de las vulnerabilidades. Se aprovechan de fallos que aparecen en servicios de acceso remoto, sistemas sin parches, dispositivos IoT, etc.

Para evitar que esto ocurra, para evitar el malware y que los delincuentes informáticos accedan a nuestros equipos, debemos instalar las actualizaciones lo antes posible. Siempre que aparezca un nuevo parche o surja un fallo que hay que corregir, debemos hacerlo. Así lograremos reducir el posible impacto que podemos tener en nuestros sistemas.

Además, es conveniente contar con programas de seguridad en todo momento, así como mantener el sentido común y no cometer errores.

En definitiva, los atacantes podrían aprovecharse rápidamente de las vulnerabilidades. Debemos corregir siempre cualquier fallo de seguridad que aparezca y tener nuestros equipos correctamente protegidos. Es algo que debemos aplicar sin importar el sistema que usemos.

Fuente: SeguInfo

Comentarios

Publicar un comentario

siempre es bueno, leer tus comentarios