Ryuk: principales características de este ransomware

Repasamos cuáles son las principales características del ransomware Ryuk a partir del análisis de algunas muestras de este malware entre los meses de junio y julio de 2021.

¿Qué es Ryuk?

Como mencionábamos antes, Ryuk es un malware que pertenece a la categoría de los ransomware. En la mayoría de los casos este tipo de malware tienen por objetivo cifrar los archivos de una máquina víctima para dejarlos inaccesibles y luego extorsionar a la misma pidiéndole un pago, en criptomonedas, por la recuperación de sus archivos.

Visto por primera vez cerca de agosto de 2018, se sospecha que Ryuk es un derivado del ransomware Hermes (el cual era comercializado en foros clandestinos), ya que comparten ciertas similitudes en su código. A su vez, se cree que el ransomware Ryuk es operado por el grupo cibercriminal conocido como Wizard Spider.

Si bien Ryuk opera desde hace ya un tiempo, ha sido uno de los grupos de ransomware de mayor actividad desde que comenzó la pandemia y se ha cobrado a una gran cantidad de víctimas, entre ellas a varias organizaciones gubernamentales y grandes empresas. Probablemente esto se deba a su estrategia de realizar ataques muy dirigidos apuntando a víctimas que cuenten con los recursos suficientes para pagar importantes sumas de dinero por la recuperación de sus archivos o que necesitan de esta información para poder operar con normalidad. Estas víctimas van desde hospitales, entidades gubernamentales, compañías de tecnología, instituciones educativas, medios de comunicación, entre otros.

Uno de los ataques más reciente y que generó un gran impacto fue el que realizó sobre Servicio Público de Empleo Estatal (SEPE) en España. Por otra parte, el ataque al Universal Health Services en Estados Unidos en 2020 fue, según explican algunos medios, el ciberataque al sector de la salud más grande en la historia de aquel país.

Según reportes, el tiempo promedio de recuperación de una víctima desde que reporta el incidente hasta que recupera la totalidad de sus archivos es de 12 días.

A diferencia de otros grupos de ransomware que han adoptado la modalidad del doxing, que en el contexto del ransomware consiste en robar información de sus víctimas previo al cifrado de los archivos para luego extorsionar con la filtración de la información en caso de no querer pagar, los operadores detrás de Ryuk no recurren a esta práctica.

¿Cómo se propaga el ransomware Ryuk?

Según el análisis que realizamos de algunas muestras de Ryuk y la revisión de otros análisis publicados en el último tiempo, podemos decir que este ransomware es capaz de lograr acceso a los sistemas de una organización e infectar una máquina de diferentes maneras. Algunas de estas pueden ser:

- Comprometiendo equipos a través del protocolo RDP expuesto a Internet.

- Siendo distribuido por otros códigos maliciosos, como fue el caso de la triple amenaza en la cual las víctimas se infectaban con el malware Emotet, este descarga y ejecutaba Trickbot y este último ejecutaba Ryuk en la mayor cantidad de computadores posibles.

- Utilizando correos de phishing dirigidos, también conocidos como Spear Phishing, que pueden incluir archivos adjuntos que descargan malware, como documentos de Office u otro tipo de archivos.

En el caso de la distribución a través de otros códigos maliciosos, además de la triple cadena de infección que involucró a Emotet primero, Trickbot en segunda instancia y Ruk en la etapa final, también se han registrado casos en los que se ha distribuido a través de Trickbot solamente y casos en los que se utilizó otro malware como BazarLoader. Vale la pena mencionar que luego de que los operadores detrás de Ruyk logran acceso a los sistemas de la víctima a través de los métodos que mencionamos, se valen de distintas herramientas para realizar tareas de reconocimiento dentro de los sistemas para finalmente desplegar el ransomware.

Comportamiento de Ryuk en el equipo infectado

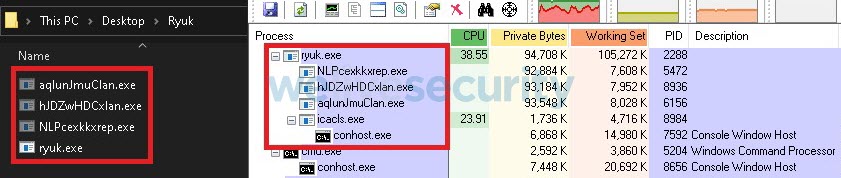

Una vez que Ryuk se ejecuta sobre la maquina víctima crea tres copias de sí mismo en la misma carpeta donde se encuentra alojado con el atributo hidden (oculto). Estas copias se van a ejecutar con distintos argumentos, por ejemplo, “9 REP” o “8 LAN” y son usadas para detectar otros equipos en la red e intentar infectarlos. De esta forma, Ryuk no solo logra tener un comportamiento de ransomware, sino también de gusano.

Además de esto, Ryuk posee otras características maliciosas; por ejemplo:

- Detección y otorgamiento de acceso completo a todas las unidades lógicas presentes en la maquina víctima.

- Posee técnicas de anti-debugging y anti-disassembly para dificultar el análisis de la amenaza.

- Detiene la ejecución de dos servicios:

- SAMSS (Security Account Manager Service)

- Audioendpointbuilder

- Borra de copias de seguridad (shadow copies).

- Deshabilita puntos de restauración.

- Modifica el modo de arranque de la máquina victima ignorando errores.

- Usa los algoritmos criptográficos AES y RSA para el cifrado de archivos.

- Los archivos cifrados terminan con la extensión .RYK. Por ejemplo: Readme.txt.RYK

- Es capaz de crear uno o dos archivos con notas de rescate:

- RyukReadme.txt

- RyukReadme.html

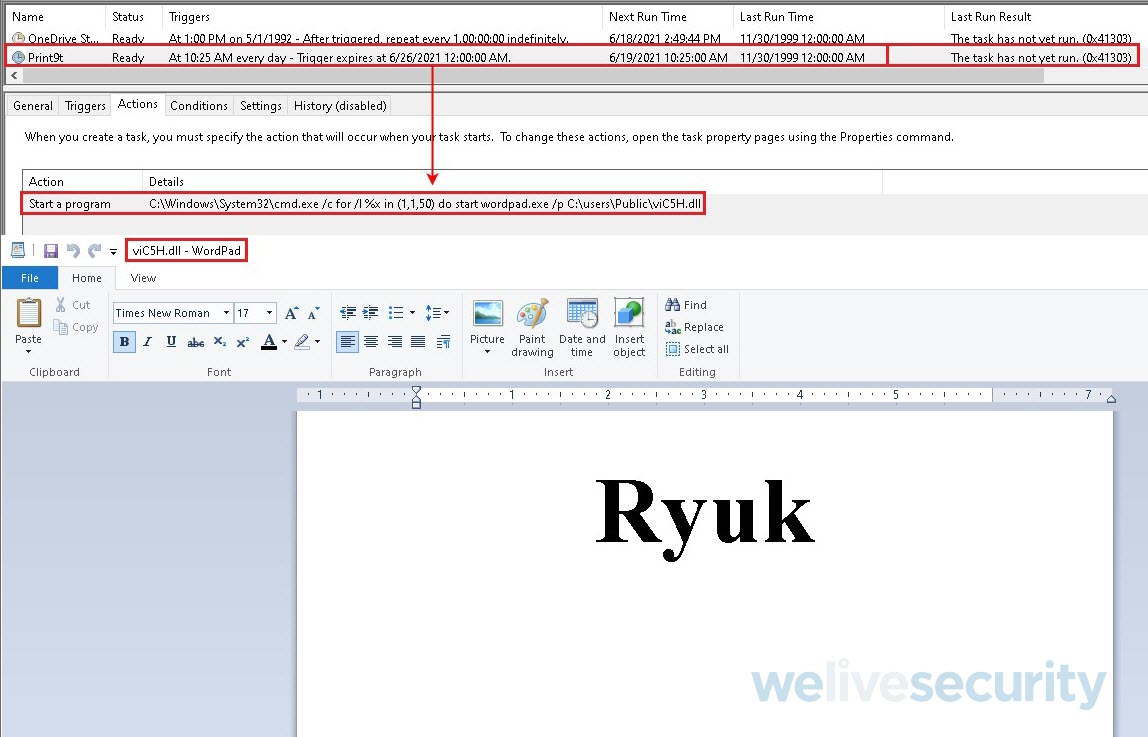

- Crear tareas programadas.

- Es capaz de propagarse como un gusano entre carpetas compartidas por otros equipos que estén en la misma red, si posee permisos y privilegios para acceder a las mismas.

- No cifra el contenido de la carpeta C:\Windows como también aquellas que posean el nombre Mozilla o Chrome.

- No cifra archivos con extensión .exe, .dll o .sys

El proceso de cifrado consiste en:

- Cifrar un archivo utilizando el algoritmo AES 256 con una clave generada de forma aleatoria.

- Cifrar la clave generada anteriormente con la clave pública RSA que se encuentra dentro del malware.

- Guardar esta clave cifrada dentro del archivo modificado.

El algoritmo RSA es del tipo clave asimétrica. Eso significa que para descifrar los archivos se necesita la clave privada que está en manos de los cibercriminales.

A medida que Ryuk va cifrando los archivos crea la correspondiente nota de rescate (en inglés ransom note) en la misma carpeta donde se encuentre alojado. Por otro lado, es capaz de crear esta ransom note en las siguientes rutas de las carpetas de arranque de Windows:

- C:\Users\USERNAME\AppData\Roaming\Microsoft\Windows\Start Menu\Programs\Startup

- C:\ProgramData\Microsoft\Start Menu\Programs\Startup

También crea una DLL en la ruta C:\Users\Public, conteniendo la nota de rescate en formato RTF. Esta DLL va a ser utilizada en una tarea programada, creada por el malware, que va a imprimir la nota de rescate en la impresora que tenga configurada por defecto.

Consejos para protegerse

Ante un ataque de ransomware, como puede ser Ryuk, no se recomienda pagar por el rescate de los archivos afectados, ya que por un lado no hay certeza de que los criminales otorguen las respectivas herramientas para recuperar nuestros archivos. Y por otro lado, estaríamos fomentando a los cibercriminales a continuar con este tipo de ataques haciendo los rentables para ellos.

Las recomendaciones para evitar o minimizar el riesgo de un ataque de ransomware son:

Por último, algunas recomendaciones son:

- Hacer backups de la información de manera periódica

- Mostrar las extensiones de los archivos que por defecto vienen ocultas, para evitar abrir archivos maliciosos

- Instalar una solución de seguridad confiable

- Mantener los equipos actualizados, tanto el Sistema Operativo como aplicaciones que se utilicen

- Deshabilitar el RDP cuando no sea necesario

- No abrir un email con contenido adjunto si se desconoce de la persona que lo envió

- Capacitar al personal de la empresa para que sea consciente de los riesgos que hay sobre internet

Comentarios

Publicar un comentario

siempre es bueno, leer tus comentarios