Sistemas de monitorización social (Parte 1)

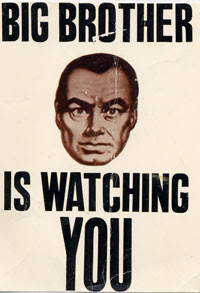

Los sistemas de monitorización social comúnmente conocidos como redes de espionaje, son mecanismos, normalmente gubernamentales, que se encargan de interceptar y analizar todo el tráfico que se transmite por las comunicaciones electrónicas, para así, como “ellos” lo definen, poder detectar y anticiparse a ataques terroristas, planes de narcotráfico y conspiraciones políticas entre otras funciones.

Existen diversos sistemas que cumplen estas características y con esta serie de posts me gustaría hacer una pequeña introducción a algunos de ellos.

Echelon

La red Echelon es considerada como la mayor red de espionaje creada para la interceptación de comunicaciones electrónicas de toda la historia y es el sistema de espionaje más conocido de todos sin lugar a dudas. Se han escrito multitud de libros e incluso se ha hecho alguna película (“Echelon conspiracy”) donde tenemos a Echelon como principal “protagonista”.

Sus orígenes se remontan a finales de la Segunda Guerra Mundial, cuando Estados Unidos y Gran Bretaña crean un sistema conjunto de espionaje e intercambio de información denominado UKUSA (United Kingdom y United States of America), al cual se le irían añadiendo posteriormente otros países como Canadá, Australia y Nueva Zelanda. A pesar de que el sistema continuó en avance, no fue hasta 1976 cuando se produjo el nacimiento público de la red Echelon.

Esta red está formada por muchos elementos unidos entre ellos para así poder abarcar un mayor alcance de “rastreo” de las comunicaciones, siendo estos elementos antenas, radares, satélites y estaciones de escucha, apoyados por submarinos y aviones espía. Gracias a todo este entramado de dispositivos consiguen observar el mayor número de comunicaciones globales, incluyendo todas aquellas comunicaciones que puede realizar un usuario normal, como el envío de correos electrónicos o las llamadas telefónicas. Se considera que el poder de captación de las comunicaciones que viajan por Internet es del 90%, ya que casi todas las comunicaciones que se hacen vía Internet pasan por nodos de los Estados Unidos o por puntos de control de la NSA, lo que hace mucho más fácil su detección.

Duncam Campbell, un reconocido periodista e investigador británico especializado en temas de inteligencia y seguridad, ha escrito en diversas ocasiones sobre el tema, llegando a afirmar ante el Parlamento Europeo en uno de sus artículos, que Echelon está dirigido por la NSA) (Agencia Nacional de Seguridad de EE.UU) y por el Servicio Secreto de Inteligencia británico (SIS), y que vigila diariamente todas las comunicaciones transmitidas por radio de onda corta, Internet, satélite e incluso aquellas que viajan por cable submarino. Además afirma que sus fines no son únicamente militares como ellos justifican, sino que realiza un espionaje con fines económicos y políticos, incluyendo en estos análisis a los ciudadanos.

A raíz de todo este tipo de información han surgido nuevos rumores, informes y demandas sobre Echelon. Varias empresas y corporaciones han demandado en diferentes ocasiones a Gran Bretaña y Estados Unidos por robo de secretos confidenciales, argumentando que dichos robos les han causado considerables pérdidas económicas. Como por ejemplo el gobierno francés, el cual dice estar seguro de poder demostrar como por culpa de Echelon, Airbus perdió un contrato millonario que fue a parar finalmente a las manos de la empresa americana Boeing, e incluso llega a asegurar que en Microsoft hay trabajadores pertenecientes a la NSA que instalan programas secretos y agujeros de seguridad en los productos que desarrolla, para después poder entrar a dichos contenidos. Además, se comenta que Microsoft aceptó estas condiciones a cambio de recibir apoyo financiero y ayuda para monopolizar sus productos en el mercado.

Funcionamiento de Echelon

El funcionamiento de Echelon se basa básicamente en sniffers que permanecen a la escucha e interceptan todas las comunicaciones posibles, siendo en mayor medida aquellas que viajan a través de Internet, y se le aplican una serie de filtros determinados (conocidos como diccionarios). Si el resultado es positivo, entonces se procede a su monitorización y/o grabación.

Estos filtros se encargan de la identificación de palabras clave en las comunicaciones, y son éstos los que contienen aquellos términos que se quieren detectar (de ahí que se llamen diccionarios). Estos diccionarios son capaces de detectar palabras en diferentes idiomas, y no solo aquellas donde la información viaja en forma de texto, sino que también es capaz de diferenciar las voces reales e identificar dichas palabras según su contexto e idioma.

Una vez se ha detectado una comunicación considerada como peligrosa, es grabada y monitorizada, y se etiqueta según la “peligrosidad” o importancia que se le dé. Seguidamente se envía a los distintos centros de análisis, para que allí hagan un análisis más exhaustivo de la misma.

Hecho todo esto, se crea un informe que explique un poco más en detalle lo que es y de lo que se trata y se vuelve a hacer una nueva clasificación. En el caso extremo de que la comunicación interceptada se considere muy peligrosa (según su política) se procederá a incluir a los participantes de la misma en una lista negra, para así estar en el “punto de mira” de futuras interceptaciones, centrándose en mayor o menor grado en dichas partes.

Fuente: http://www.securityartwork.es/2011/11/24/sistemas-de-monitorizacion-social-parte-1/?

Comentarios

Publicar un comentario

siempre es bueno, leer tus comentarios