Shadow Attack: ataque que permite modificar documentos PDF firmados digitalmente

Según una investigación [PDF] de Académicos de la Ruhr-University Bochum en Alemania, quince de las 28 aplicaciones de visualización de PDF de escritorio son vulnerables a un nuevo ataque que permite a los atacantes modificar el contenido de los documentos PDF firmados digitalmente.

La lista de aplicaciones vulnerables incluye Adobe Acrobat Pro, Adobe Acrobat Reader, Perfect PDF, Foxit Reader, PDFelement y otras.

Los académicos han llamado Shadow Attack a esta técnica de falsificación de documentos. La idea principal detrás de un Shadow Attack es el concepto de "capas de vistas": diferentes conjuntos de contenido que se superponen uno encima del otro dentro de un documento PDF.

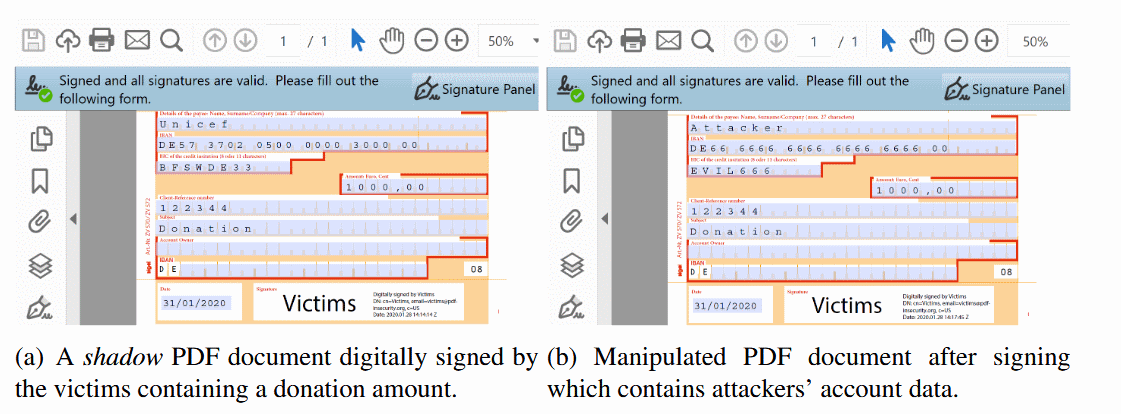

Con Shadow Attack se puede preparar un documento con diferentes capas y enviarlo a una víctima. La víctima firma digitalmente el documento con una capa benigna encima, pero cuando el atacante lo recibe, cambia la capa visible por otra.

Debido a que la capa se incluyó en el documento original que firmó la víctima, cambiar la visibilidad de la capa no rompe la firma criptográfica y permite al atacante usar el documento legalmente vinculante para acciones delictivas, como reemplazar al destinatario del pago o la suma en una orden de pago en PDF o modificación de cláusulas contractuales. Según el equipo de investigación, existen tres variantes de un Shadow Attack:

- Ocultar: cuando los atacantes utilizan la función de actualización incremental del estándar PDF para ocultar una capa, sin reemplazarla por ninguna otra cosa.

- Reemplazar: cuando los atacantes utilizan la función de formularios interactivos del estándar PDF para reemplazar el contenido original con un valor modificado.

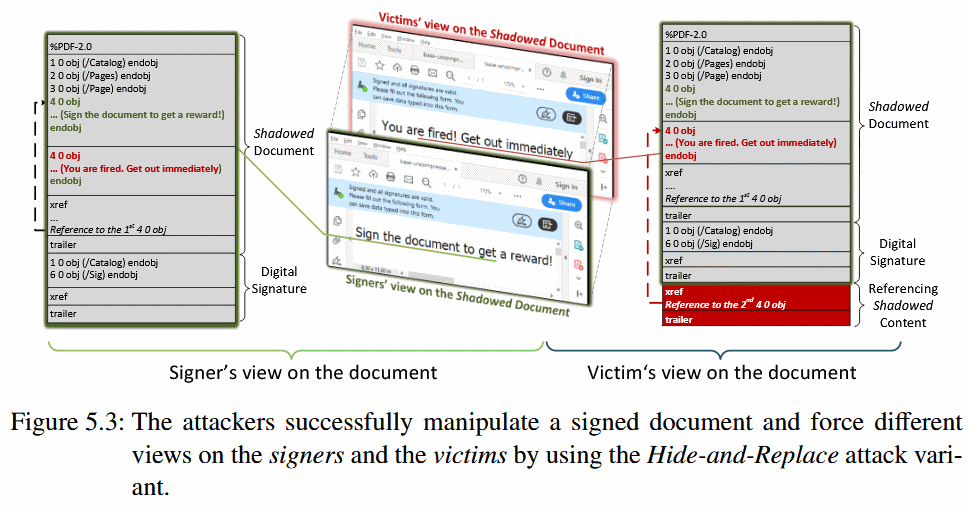

- Ocultar y reemplazar: cuando los atacantes utilizan un segundo documento PDF contenido en el documento original para reemplazarlo por completo. "La variante de ataque Hide-and-Replace es la más poderosa, ya que se puede intercambiar el contenido de todo el documento", dice el equipo de investigación.

El atacante puede crear un documento oculto completo que influya en la presentación de cada página, o incluso en el número total de páginas, así como en cada objeto que contiene. Los investigadores dicen que este ataque son posibles porque los documentos PDF, incluso cuando están firmados digitalmente, permiten que los objetos PDF no utilizados estén presentes dentro de su contenido.

Las aplicaciones de visor de PDF que eliminan objetos PDF no utilizados al firmar un documento son inmunes a este tipo de ataques.

Parches disponibles

El equipo de investigación dijo que trabajaron con el CERT-Bund (Equipo de Respuesta a Emergencias Informáticas de Alemania) para contactar a los fabricantes de aplicaciones PDF para informar sobre este nuevo vector de ataque y repararlo antes de hacer públicos sus hallazgos a principios de esta semana.

El Shadow Attack se rastrea actualmente con los identificadores CVE-2020-9592 y CVE-2020-9596.

Las empresas deben actualizar sus aplicaciones de visor de PDF para asegurarse de que los documentos PDF que firman no se puedan manipular mediante un Shadow Attack.

Esta es la segunda vez que este mismo equipo de investigación ha roto firmas digitales para aplicaciones de visor de PDF. En febrero de 2019, el mismo equipo rompió el mecanismo de firma digital en 21 de las 22 aplicaciones de visualización de PDF de escritorio y cinco de los siete servicios de firma digital de PDF en línea para crear documentos con firmas falsas.

Su nuevo Shadow Attack es diferente al primero porque no manipula la firma digital, como el primer ataque, sino el contenido del PDF sin romper la firma. Además, el mismo equipo de investigación también descubrió PDFex, una técnica para romper el cifrado en 27 aplicaciones de visor de PDF y extraer datos del interior de documentos cifrados.

Fruente: SeguInfo

Comentarios

Publicar un comentario

siempre es bueno, leer tus comentarios