Adoptando la confianza cero: una mirada a las mejores prácticas de IAM recomendadas por la NSA para los administradores

La Agencia de Seguridad Nacional de EE. UU. y CISA han publicado un conjunto de pautas para ayudar a proteger los sistemas contra amenazas basadas en el acceso y la identidad. Esto es lo que debe buscar en este amplio documento.

A estas alturas, la mayor parte de la industria se ha dado cuenta de que estamos viendo un cambio del modelo heredado de seguridad basado en el perímetro a un enfoque de ciberseguridad centrado en la identidad. Si los defensores no se han dado cuenta de esto, los actores maliciosos ciertamente lo han hecho, con el 80% de los ataques a aplicaciones web que utilizan credenciales robadas y el 40% de las infracciones que no involucran amenazas internas y errores del usuario que involucran credenciales robadas, según fuentes como 2022 Verizon Informe de investigación de violación de datos .

Las credenciales comprometidas estuvieron involucradas en incidentes como la ruptura del gasoducto nacional colonial de 2021 , el ataque a la planta de tratamiento de agua de Oldsmar Florida de 2021 y un ataque a la planta de tratamiento de agua de South Staffordshire en el Reino Unido en 2022, lo que ilustra que estos incidentes pueden y se han extendido del ámbito digital al físico, impactando en la infraestructura crítica.

Afortunadamente, estamos viendo un cambio en la industria para pasar a un modelo de ciberseguridad de confianza cero , respaldado por un énfasis en la identidad y los datos en lugar del enfoque heredado de castillo y foso que lo precedió y condujo a varias décadas de frágil defensa y brechas masivas de datos. Este pivote incluye orientación de organizaciones líderes como la Agencia de Seguridad Nacional (NSA), que, junto con la Agencia de Seguridad de Infraestructura y Ciberseguridad (CISA), publicó recientemente una guía de " Mejores prácticas recomendadas para las administraciones: gestión de identidad y acceso (IAM) ".

La guía comienza discutiendo el panorama actual de amenazas junto con una descripción general de las técnicas de mitigación de amenazas. La NSA señala que algunas de las técnicas más comunes utilizadas por los actores malintencionados incluyen actividades como la creación de nuevas cuentas para mantener la persistencia, la explotación de vulnerabilidades para falsificar afirmaciones de autenticación, la explotación de usuarios existentes y su acceso, y la explotación de configuraciones y valores predeterminados inseguros del sistema. Las secciones más destacadas de la guía están dedicadas a la gobernanza de la identidad, el endurecimiento del entorno, la federación de identidad y el inicio de sesión único (SSO), la autenticación multifactor (MFA) y la auditoría y el control, que analizaremos a continuación.

Gobernanza de identidad

El gobierno de la identidad ayuda a las organizaciones a centralizar y orquestar actividades asociadas con entidades de usuario y no personales (NPE), como cuentas de servicio, para alinearse con sus políticas organizacionales. Estas actividades cubren todo el ciclo de vida de una cuenta o identidad, como cuando un individuo se une, se muda o deja una organización o un equipo, desencadenando actividades asociadas con sus credenciales y permisos asociados. Ese mismo concepto se aplica a los NPE, como las identidades basadas en máquinas que necesitan credenciales y permisos para realizar actividades dentro de una arquitectura.

Determinar quién tiene acceso a qué y los riesgos asociados con ese acceso y luego administrar dinámicamente el acceso de manera adecuada no es una tarea fácil. El gobierno de la identidad permite un enfoque centralizado para garantizar la aplicación amplia de las políticas de la organización, así como para mitigar riesgos como la expansión descontrolada de identidades y el aumento de permisos, en el que las cuentas de las personas se administran adecuadamente pero sus permisos asociados se extienden regularmente más allá de lo que realmente necesitan para sus trabajos. . Cuando esto ocurre y esas credenciales se ven comprometidas o se abusa de ellas, puede causar estragos en las organizaciones.

Al aprovechar las tecnologías innovadoras y emergentes, las organizaciones pueden habilitar este gobierno y al mismo tiempo aprovechar capacidades como el control de acceso basado en condiciones y el control de acceso dinámico menos permisivo en lugar de credenciales y acceso de larga duración. La implementación del gobierno de la identidad puede ayudar a mitigar ataques como el phishing, las amenazas internas y los actores maliciosos que crean cuentas para mantener la persistencia más allá de su cuenta comprometida inicialmente. La guía de la NSA también recomienda utilizar soluciones de administración de acceso privilegiado (PAM) para capacidades avanzadas como el control de acceso justo a tiempo.

Endurecimiento ambiental

El gobierno de la identidad utiliza hardware, software y entornos digitales para permitir su implementación, y aquí es donde entra en juego el fortalecimiento ambiental. La guía de la NSA señala que las actividades de fortalecimiento ambiental, como la aplicación de parches, la gestión de activos y la segmentación de redes, junto con otras mejores prácticas de seguridad, son clave para mitigar el potencial de credenciales comprometidas, así como para limitar el radio de explosión, en caso de que ocurra un incidente.

Es bien sabido que los actores maliciosos intentan regularmente comprometer los componentes de IAM, por lo que garantizar la seguridad de los entornos en los que operan esos componentes es una consideración clave. Esto incluye realizar actividades como la creación de un inventario completo de activos, la comprensión de la conectividad de los activos que ha identificado y la protección adecuada de los activos en función de su importancia para una empresa. No aplica el mismo nivel de recursos y rigor a un sistema no sensible disponible públicamente como lo hace con sus sistemas joya de la corona, por ejemplo.

Federación de identidades e inicio de sesión único

Sabiendo que las credenciales son un objetivo clave para los actores malintencionados, el uso de técnicas como la federación de identidades y el inicio de sesión único puede mitigar el potencial de expansión descontrolada de identidades, cuentas locales y falta de control de identidades. Esto puede implicar extender SSO a través de sistemas internos y también externamente a otros sistemas y socios comerciales.

SSO también brinda el beneficio de reducir la carga cognitiva y la carga de los usuarios al permitirles usar un único conjunto de credenciales en todos los sistemas de la empresa, en lugar de tener que crear y recordar credenciales dispares. No implementar la federación de identidades y el SSO conduce inevitablemente a una proliferación de credenciales con credenciales locales dispares que, por lo general, no se mantienen ni rigen y representan objetivos maduros para los malos actores.

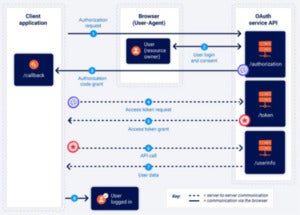

SSO es generalmente facilitado por protocolos como SAML o Open ID Connect (OIDC). Estos protocolos ayudan a intercambiar datos de autenticación y autorización entre entidades como proveedores de identidad (IdP) y proveedores de servicios. Es clave para las organizaciones que utilizan SSO comprender los protocolos involucrados y cómo los proveedores de servicios involucrados han asegurado los protocolos y los propios servicios. La guía proporciona una descripción lógica de un flujo de datos de autorización de ejemplo.

Las mejores prácticas para implementar identidad federada y SSO incluyen saber qué sistemas en el entorno están integrados con SSO o utilizan identidades locales, comprender cómo sus socios de confianza pueden aprovechar las cuentas locales y utilizar soluciones de administración de configuración para respaldar la identificación, el seguimiento y la generación de informes sobre cuentas locales. uso en un entorno mientras trabaja para obtener más sistemas federados e integrados con SSO para reducir el uso de cuentas locales y sus riesgos asociados.

Autenticación multifactor

A estas alturas, la mayoría de los CISO deberían estar familiarizados con MFA. Pero para aquellos que no lo son, en un nivel alto, MFA requiere que los usuarios utilicen múltiples factores como parte de sus actividades de autenticación. Piense en un nombre de usuario y una contraseña más un mensaje de texto o un código enviado a una aplicación de autenticación en su teléfono. Como se muestra en la guía de la NSA, estos factores generalmente toman la forma de usar algo que tiene, sabe o es (como la biometría) como herramientas de validación.

Sabemos que los actores maliciosos buscan credenciales para llevar a cabo sus actividades y el uso de MFA reduce significativamente el riesgo de credenciales comprometidas, particularmente enfoques de alta seguridad como MFA resistente al phishing.

MFA ayuda a mitigar situaciones en las que las contraseñas han sido expuestas a través de compromisos de sistemas externos o por usuarios no autorizados que convencen a las víctimas para que compartan sus contraseñas. El uso de factores de forma MFA sólidos garantiza que la exposición de un nombre de usuario y una contraseña por sí sola no deje una cuenta comprometida. La guía de la NSA clasifica los tipos de MFA, del más débil al más fuerte, como SMS o voz, MFA basado en aplicaciones y MFA resistente al phishing, como sistemas basados en PKI y tokens de hardware de identidad rápida (FIDO).

Auditoría y monitoreo de IAM

A menudo se dice que muchas organizaciones ya están comprometidas, solo que aún no lo saben. Aquí es donde entran en juego actividades como la auditoría y el control de la gestión del acceso a la identidad, con un valor que va más allá de los propósitos de cumplimiento: ayuda a identificar actividades anómalas o maliciosas presentes en un entorno.

La auditoría de IAM puede proporcionar información sobre cómo se utilizan o abusan los sistemas, detectar problemas antes en su ciclo de vida, ayudar a recopilar evidencia forense que puede ser necesaria más adelante y garantizar que los usuarios privilegiados sepan que sus actividades están siendo monitoreadas.

Para prepararse para implementar una auditoría y un monitoreo de IAM exitosos y efectivos, las organizaciones primero deben comprender cuál es el comportamiento normal, estar familiarizadas con las políticas y los procesos definidos por la organización, así como identificar a los usuarios con acceso a activos críticos para que sepan qué usuarios y actividades son los más críticos para auditar y monitorear.

Las organizaciones también deben asegurarse de contar con herramientas y capacidades analíticas suficientes para hacer uso de los datos recopilados y la telemetría, así como asegurarse de que cuentan con herramientas para recopilarlos y consolidarlos, para empezar. Las organizaciones también querrán asegurarse de que no recopilan ruido ni datos irrelevantes que simplemente distraen la atención de las señales que son motivo de preocupación real y plantean riesgos para la organización.

La lista de verificación de la NSA

Las organizaciones que buscan implementar los protocolos de gestión de identidad y acceso (IAM) recomendados por la NSA, la agencia proporciona un apéndice en la guía que proporciona una lista de verificación detallada para cada una de las áreas discutidas a lo largo de este artículo. Esto proporciona un enfoque de lista rápida para permitir que las organizaciones aborden las actividades más apremiantes y clave cuando se trata de proteger sus procesos y sistemas de IAM.

Fuente: CSOONLINE

Comentarios

Publicar un comentario

siempre es bueno, leer tus comentarios