Controles CIS esenciales de Ciberseguridad

Desde hace más de 10 años, el Centro de Seguridad paraInternet CIS (Center Internet Security) ha publicado y actualizado una guía de controles de ciberseguridad seleccionando prácticas de esenciales para las organizaciones que les permita identificar las medidas mínimas de seguridad que se deben adoptar para prevenir, detectar y responder ante las amenazas y riesgos más comunes que afectan al entorno tecnológico.

El Centro de Seguridad para Internet (CIS) recomienda en su versión 8 de su marco de trabajo publicado en Mayo 2021, los controles y salvaguardas esenciales de protección de información para los ecosistemas de TI fisicos, virtuales y en nube que hoy existen en la mayoría de las organizaciones.

CIS v8 – Mayo 2021

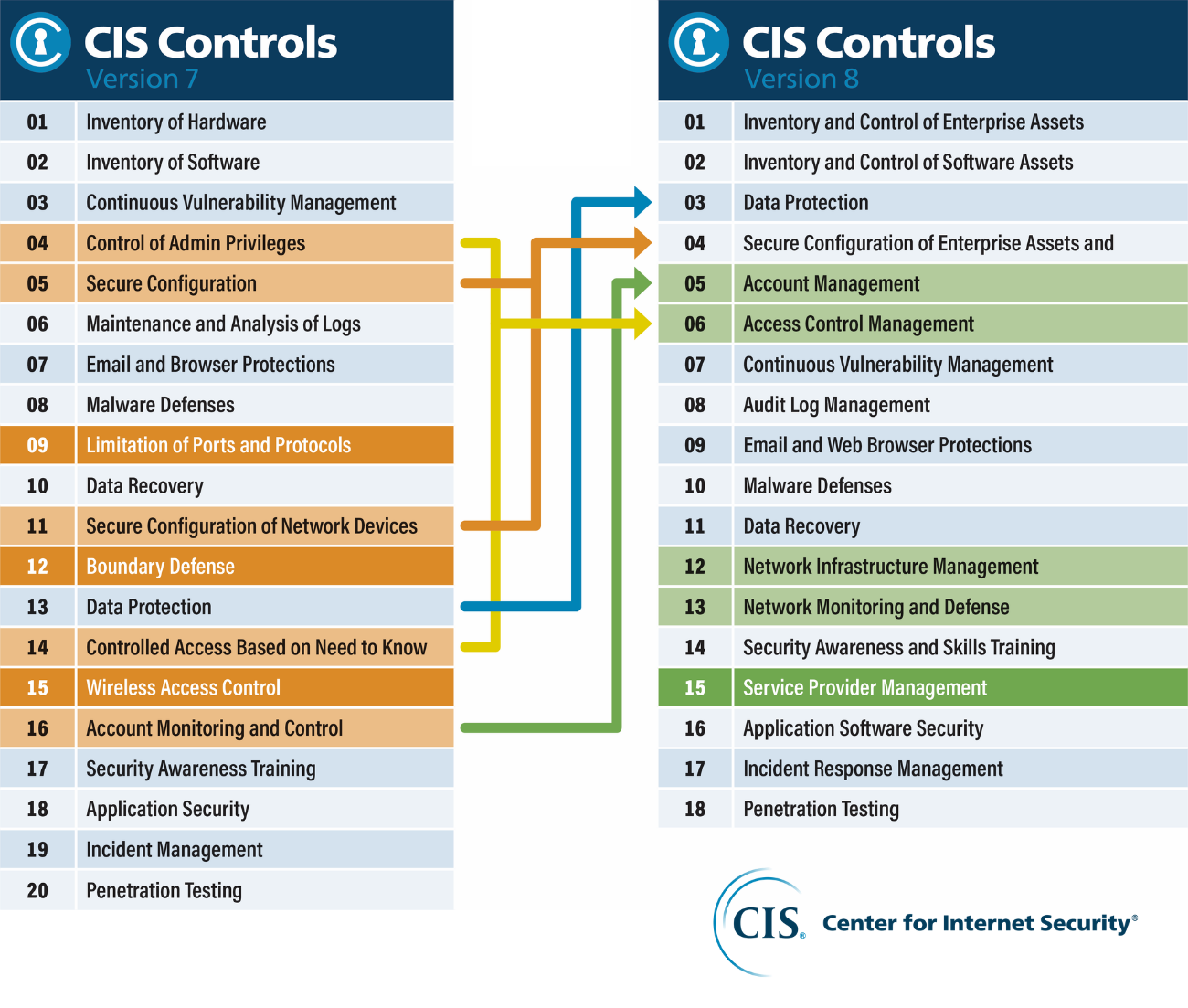

En esta nueva versión del marco de ciberseguridad, se realizaron mejoras importantes considerando la retroalimentación de expertos y especialistas de diferentes industrias que con base a la experiencia de la implementación de los controles CIS y amenazas actuales del entorno digital se dieron a la tarea de reestructurar el marco en 18 controles y 153 salvaguardas distribuidos en 3 grupos de implementación.

Como parte también de las mejoras en esta nueva versión se incluyó un glosario al inicio para estandarizar conceptos y terminología utilizada en la guía, así como una referencia importante de cómo cada salvaguarda se alinea con las 5 funciones esenciales de NIST (Identificar, Proteger, Detectar, Responder, Recuperar).

Los controles se revisan de forma regular para hacer frente a las amenazas cibernéticas en constante evolución y mantenerse al día con los sistemas y tecnologías modernas.

Comparado con la versión 7 anterior, los controles se reagruparon de manera importante, reduciendo de 20 a 18 controles en esta nueva versión, de igual forma derivado del creciente apoyo que las organizaciones requieren de servicios de terceros se agregó el control 15: Gestión de proveedores de servicio, que tiene como objetivo "Desarrollar un proceso para evaluar a los proveedores de servicios que tienen datos confidenciales, o son responsables de las plataformas o procesos de TI críticos de una empresa, para garantizar que estos proveedores estén protegiendo esas plataformas y datos de manera adecuada".

Para conocer con mayor nivel de detalle es posible descargar sin costo la Guía de Controles CIS v8 del sitio https://www.cisecurity.org/controls/v8.

Dentro de la guía se podrá identificar, para cada uno de los 18 controles, la siguiente información:

- Resumen: Descripción simplificada de la importancia del control y su utilidad.

- ¿Por qué es crítico el control?: Una descripción de la importancia de este control para bloquear, mitigar o identificar ataques relacionados con el control, asó como una explicación de cómo los atacantes explotan la ausencia de este control.

- Procedimientos y herramientas: Descripción técnica de procesos y tecnologías que pueden ser utilizados para implementar y automatizar el control.

- Descripción de las salvaguardas: Una tabla con acciones específicas para que la organización pueda implementar el control.

Ejemplo de descripción del salvaguardas que integran un control:

Uno de los aspectos más relevantes de la estructura de la guía de controles CIS es la clasificación y priorización de la implementación de los 18 controles y las 153 salvaguardas tomando en consideración el tamaño, perfil de riesgo y recursos disponibles en la organización para implementar una estrategia de ciberseguridad, CIS define y clasifica sus salvaguardas considerando 3 grupos de implementación que se describen a continuación, conforme a la descripción podrás identificar de mejor manera que controles y prácticas de ciberseguridad son apropiadas para tu organización.

| Grupo | Descripción | Cantidad |

| 1 | Una organización IG1 es una empresa pequeña o mediana con recursos limitados de TI y con expertise mínimo en ciberseguridad para proteger los activos de TI. La principal preocupación de estas organizaciones es mantener el negocio operativo dado que tienen una tolerancia limitada a las interrupciones tecnológicas. La sensibilidad de la información que manejan es baja y está vinculada principalmente con la información de los colaboradores o de carácter financiero Las salvaguardas seleccionadas para este grupo de implementación pueden ser implementadas con un expertise en ciberseguridad limitado y van orientadas a proteger ataques no dirigidos. Estas salvaguardas son las mínimas que toda organización se recomienda implemente para protegerse a los ataques más comunes (Higiene básica de ciberseguridad) Estas salvaguardas van dirigidas también para pequeños negocios o esquemas de teletrabajo (Home office). | 56 |

| 2 | Una organización IG2 contrata posiciones responsables de administrar y proteger la infraestructura de TI. Esta organización soporta a múltiples departamentos con diferentes perfiles de riesgos basado en su función y misión. Algunas unidades de negocio pequeñas puede tener requerimientos regulatorios a cumplir. Organizaciones IG2 con frecuencia almacenan y procesan información sensible de clientes o de la organización y pueden resistir interrupciones cortas a sus servicios. Una preocupación importante es perder su la confianza de los clientes derivado de una brecha de seguridad. Las salvaguardas seleccionadas para las organizaciones IG2 dependen del nivel de adopción tecnológico de la compañía y requieren de una mayor nivel expertise y especialización en seguridad para instalarlas y configurarlas. | 74 |

| 3 | Una organización IG3 contrata posiciones expertas y especializadas en diferentes facetas de ciberseguridad (Gestión de riesgos, Pentestets, seguridad en aplicaciones). Los activos y datos de las organizaciones IG3 contienen información sensible o funciones que se encuentran bajo una supervisión de cumplimiento o regulación por parte de terceros/autoridades. Una organización IG3 debe gestionar la disponibilidad de sus servicios de TI y la confidencialidad, integridad de la información sensible. Un ataque exitoso puede generar un daño significativo a la reputación y bienestar en el entorno. Las salvaguardas seleccionadas para una organización IG3 van dirigidas para prevenir un ataque dirigido por parte de un adversario sofisticado y reducir el impacto de ataques de día cero. | 23 |

¡No es solo la lista!

Es importante mencionar que como parte de esta actualización a la guía de controles CIS, existen un número de recursos adicionales que puedan ayudar a tu organización a implementar estos controles críticos como son:

- Mapeo de los controles CIS hacía otros marcos de referencia o estándares de seguridad como NIST, ISO, PCI (Payment Card Industry), etc.

- Caso de uso de adopción de empresas.

- Métricas para el monitoreo de los controles CIS

- Herramientas y recursos disponibles para la implementación

No existe una guía única e infalible de controles y recomendaciones de seguridad para tu negocio, pero consideramos que CIS v8 es un excelente punto de partida para iniciar a estructurar una estrategia de largo plazo para tu organización considerando iniciar por sentar las bases de lo que se considera son los controles esenciales.

Fuente: SeguInfo

Comentarios

Publicar un comentario

siempre es bueno, leer tus comentarios