Introducción a las Darknets

Una Darknet es una porción de mi red, un determinado espacio enrutado de direcciones IP, en la cual no hay servidores ni servicios activos. Es decir, de manera externa ningún paquete debería estar dirigido contra ese espacio de direcciones.

Por tanto, cualquier paquete que entre en una Darknet no debería ser legítimo. Podría llegar a ella por errores como políticas pobres de seguridad o una deficiente configuración (como por ejemplo mensajes de broadcast enviados a un segmento al cual no pertenece el emisor) pero la mayoría de estos paquetes llegarían enviados por algún tipo de acción sospechosa como algún malware (ver Responding to Zero Day Threats) o atacante que esté dentro de nuestra red y estuviera buscando de manera activa dispositivos vulnerables.

Si dentro de nuestra Darknet, montamos un servidor recolector que recoja ese tráfico que entra en la misma, lo analice y lo procese, nos ayudaría a recopilar más información sobre ese tráfico anómalo/malicioso que pudiera estar circulando por la infraestructura de red de nuestra organización, ayudándonos además a reducir el número de falsos positivos, a detectar ataques en tiempo real o nuevas tendencias de ataques a través de un análisis forense de ese tráfico de la Darknet.

Podemos monitorizar, entre otros, una serie de comportamientos anómalos en la misma, como:

•Tráfico sospechoso agrupado por puertos (TCP,UDP,ICMP,etc) o relacionado con determinados servicios (SSH, FTP, WEB, etc), ataques de fuerza bruta contra servicios, escaneos, ataques de DoS, etc.

•Ataques específicos que utilicen técnicas de spoofing.

•Direcciones IP y dominios en listas negras.

•Determinados patrones generados por malware (escaneos, aumento de tráfico, baja de servicios, propagación de gusanos, bots, etc.)

•Identificación de patrones de Botnets dentro y fuera de la red o redes P2P.

•Posible tráfico malicioso hacia redes externas.

•Nuevas tendencias de ataques.

Desde el proyecto “The Darknet Project” de Team Cymru, nos cuentan un par de ejemplos prácticos de detección de anomalías monitorizando el tráfico de una Darknet. Por ejemplo, sabemos que existen bots que explotan los recursos compartidos abiertos de Microsoft Windows 2000. Un rasgo común de este tipo de bots es el escaneo de sistemas escuchando en el puerto 445/TCP, así que, consultando las herramientas de monitorización de tráfico de red integradas en el servidor recolector de nuestra Darknet podemos detectar si se ha producido un escaneo hacia el 445/TCP. De confirmarse, sería una señal de alerta puesto que los paquetes que se detectan dentro de la Darknet, como se ha comentado, no son legítimos.

Otro ejemplo práctico es sobre el gusano Slammer, el cual realiza un ataque de tipo DoS a servidores SQL mediante el envío múltiple de archivos con el código del gusano al puerto 1434. Uno de los síntomas de la presencia de Slammer es el considerable aumento del tráfico de red a través del puerto UDP 1434 (SQL Server Resolution Service Port). Detectando en nuestra Darknet un indicador de este tipo, nos alertaría sobre la posible presencia del gusano en nuestra red.

En definitiva, recopilando datos sobre todo el tráfico podemos ir analizándolo buscando todos los patrones de interés y automatizar a posteriori todo el proceso a través de un IDS que hayamos instalado en nuestro servidor recolector por ejemplo.

Antes de poner en marcha la creación de una Darknet en nuestra organización es importante tener en cuenta, entre otros, estos dos aspectos:

•Definir las características de la red (topología, alcance, visibilidad).

•Concretar equipamiento hardware y software a instalar, teniendo en cuenta qué tipo de datos queremos recolectar y cómo queremos tratarlos (herramientas de captura de tráfico, herramientas análisis de tráfico, posibilidad de implantar honeypots, etcétera) y el presupuesto económico del que disponemos.

Creación de una Darknet

•El primer paso en el despliegue de una Darknet es ubicarla en un sitio adecuado, así que se deberá escoger un segmento/s de direcciones IP de la red que serán enrutadas hacia la misma. Es recomendable utilizar un espacio de direcciones de al menos /24 (a mayor espacio reservado mayor visibilidad se conseguirá).

•El siguiente paso es reservar el espacio físico y lógico para la Darknet. Como bien nos indican desde Team Cymru, se recomienda no poner una Darknet en el mismo dominio de colisión o VLAN que otras subredes; el objetivo de la Darknet es proveernos de datos fiables, así que es importante evitar “envenenar” la Darknet con tráfico legítimo así como tampoco se recomienda poner las IP de la Darknet visibles públicamente en nuestro DNS.

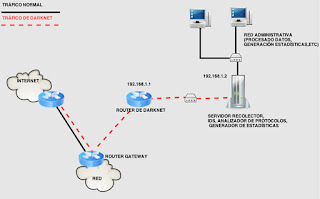

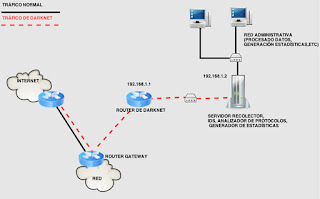

El CLCERT nos trae una propuesta de DarkNet que sería similar a la siguiente arquitectura:

•Router de Darknet: configurado de forma que transmita todo el contenido que entre a la Darknet. Reenviará el tráfico entrante a la Darknet al servidor recolector. El router deberá estar configurado de forma que acepte únicamente el tráfico entrante (input traffic) dirigido a la Darknet, pero no a la inversa (output traffic). Debería alertarnos en caso de que se detectara tráfico saliente de la Darknet (estaríamos hablando de una Darknet configurada tipo ‘agujero negro’) puesto que todo el tráfico de la Darknet, como se ha comentado, es no legítimo. El router, además deberá estar configurado para SNMP con el fin de disponer de estadísticas de tráfico —utilizando por ejemplo la herramienta MRTG— ya que por ejemplo, nuevas amenazas de malware pueden detectarse fácilmente basándose únicamente en las estadísticas de tráfico de la interfaz de la Darknet.

•Servidor Recolector: interconectado a la Darknet analizará el tráfico. Sería interesante instalar un IDS, un analizador de protocolos, herramientas de análisis de logs, e incluso se puede pensar en la implantación de algún tipo de honeypot, dependiendo la instalación de todas estas herramientas del tipo de análisis y procesamiento que se le quiera dar al tráfico.

•Red administrativa: red especialmente bastionada ya que recibirá de manera continua tráfico malicioso y en la que se procesaran los datos procedentes del servidor recolector, se obtendrán estadísticas e informes sobre el tráfico detectado.

En definitiva, y puesto que todo el tráfico en la Darknet es potencialmente sospechoso, puede sernos muy útil para detectar tráfico malicioso o anomalías de configuración de dispositivos en nuestra organización.

Fuente: SegurityArtWork

Por tanto, cualquier paquete que entre en una Darknet no debería ser legítimo. Podría llegar a ella por errores como políticas pobres de seguridad o una deficiente configuración (como por ejemplo mensajes de broadcast enviados a un segmento al cual no pertenece el emisor) pero la mayoría de estos paquetes llegarían enviados por algún tipo de acción sospechosa como algún malware (ver Responding to Zero Day Threats) o atacante que esté dentro de nuestra red y estuviera buscando de manera activa dispositivos vulnerables.

Si dentro de nuestra Darknet, montamos un servidor recolector que recoja ese tráfico que entra en la misma, lo analice y lo procese, nos ayudaría a recopilar más información sobre ese tráfico anómalo/malicioso que pudiera estar circulando por la infraestructura de red de nuestra organización, ayudándonos además a reducir el número de falsos positivos, a detectar ataques en tiempo real o nuevas tendencias de ataques a través de un análisis forense de ese tráfico de la Darknet.

Podemos monitorizar, entre otros, una serie de comportamientos anómalos en la misma, como:

•Tráfico sospechoso agrupado por puertos (TCP,UDP,ICMP,etc) o relacionado con determinados servicios (SSH, FTP, WEB, etc), ataques de fuerza bruta contra servicios, escaneos, ataques de DoS, etc.

•Ataques específicos que utilicen técnicas de spoofing.

•Direcciones IP y dominios en listas negras.

•Determinados patrones generados por malware (escaneos, aumento de tráfico, baja de servicios, propagación de gusanos, bots, etc.)

•Identificación de patrones de Botnets dentro y fuera de la red o redes P2P.

•Posible tráfico malicioso hacia redes externas.

•Nuevas tendencias de ataques.

Desde el proyecto “The Darknet Project” de Team Cymru, nos cuentan un par de ejemplos prácticos de detección de anomalías monitorizando el tráfico de una Darknet. Por ejemplo, sabemos que existen bots que explotan los recursos compartidos abiertos de Microsoft Windows 2000. Un rasgo común de este tipo de bots es el escaneo de sistemas escuchando en el puerto 445/TCP, así que, consultando las herramientas de monitorización de tráfico de red integradas en el servidor recolector de nuestra Darknet podemos detectar si se ha producido un escaneo hacia el 445/TCP. De confirmarse, sería una señal de alerta puesto que los paquetes que se detectan dentro de la Darknet, como se ha comentado, no son legítimos.

Otro ejemplo práctico es sobre el gusano Slammer, el cual realiza un ataque de tipo DoS a servidores SQL mediante el envío múltiple de archivos con el código del gusano al puerto 1434. Uno de los síntomas de la presencia de Slammer es el considerable aumento del tráfico de red a través del puerto UDP 1434 (SQL Server Resolution Service Port). Detectando en nuestra Darknet un indicador de este tipo, nos alertaría sobre la posible presencia del gusano en nuestra red.

En definitiva, recopilando datos sobre todo el tráfico podemos ir analizándolo buscando todos los patrones de interés y automatizar a posteriori todo el proceso a través de un IDS que hayamos instalado en nuestro servidor recolector por ejemplo.

Antes de poner en marcha la creación de una Darknet en nuestra organización es importante tener en cuenta, entre otros, estos dos aspectos:

•Definir las características de la red (topología, alcance, visibilidad).

•Concretar equipamiento hardware y software a instalar, teniendo en cuenta qué tipo de datos queremos recolectar y cómo queremos tratarlos (herramientas de captura de tráfico, herramientas análisis de tráfico, posibilidad de implantar honeypots, etcétera) y el presupuesto económico del que disponemos.

Creación de una Darknet

•El primer paso en el despliegue de una Darknet es ubicarla en un sitio adecuado, así que se deberá escoger un segmento/s de direcciones IP de la red que serán enrutadas hacia la misma. Es recomendable utilizar un espacio de direcciones de al menos /24 (a mayor espacio reservado mayor visibilidad se conseguirá).

•El siguiente paso es reservar el espacio físico y lógico para la Darknet. Como bien nos indican desde Team Cymru, se recomienda no poner una Darknet en el mismo dominio de colisión o VLAN que otras subredes; el objetivo de la Darknet es proveernos de datos fiables, así que es importante evitar “envenenar” la Darknet con tráfico legítimo así como tampoco se recomienda poner las IP de la Darknet visibles públicamente en nuestro DNS.

El CLCERT nos trae una propuesta de DarkNet que sería similar a la siguiente arquitectura:

•Router de Darknet: configurado de forma que transmita todo el contenido que entre a la Darknet. Reenviará el tráfico entrante a la Darknet al servidor recolector. El router deberá estar configurado de forma que acepte únicamente el tráfico entrante (input traffic) dirigido a la Darknet, pero no a la inversa (output traffic). Debería alertarnos en caso de que se detectara tráfico saliente de la Darknet (estaríamos hablando de una Darknet configurada tipo ‘agujero negro’) puesto que todo el tráfico de la Darknet, como se ha comentado, es no legítimo. El router, además deberá estar configurado para SNMP con el fin de disponer de estadísticas de tráfico —utilizando por ejemplo la herramienta MRTG— ya que por ejemplo, nuevas amenazas de malware pueden detectarse fácilmente basándose únicamente en las estadísticas de tráfico de la interfaz de la Darknet.

•Servidor Recolector: interconectado a la Darknet analizará el tráfico. Sería interesante instalar un IDS, un analizador de protocolos, herramientas de análisis de logs, e incluso se puede pensar en la implantación de algún tipo de honeypot, dependiendo la instalación de todas estas herramientas del tipo de análisis y procesamiento que se le quiera dar al tráfico.

•Red administrativa: red especialmente bastionada ya que recibirá de manera continua tráfico malicioso y en la que se procesaran los datos procedentes del servidor recolector, se obtendrán estadísticas e informes sobre el tráfico detectado.

En definitiva, y puesto que todo el tráfico en la Darknet es potencialmente sospechoso, puede sernos muy útil para detectar tráfico malicioso o anomalías de configuración de dispositivos en nuestra organización.

Fuente: SegurityArtWork

Comentarios

Publicar un comentario

siempre es bueno, leer tus comentarios